Stwierdzić, że zabezpieczanie danych to ogromna odpowiedzialność, to truizm. Jednak niezmiennie warto o tym przypominać. Dlaczego? Mimo wszystko, w branży cybersecurity i świadomości osób odpowiedzialnych za IT, chyba trudno znaleźć usługę bardziej krytyczną i niezbędną, a jednocześnie tak niedocenianą (a nawet często zaniedbywaną!), niż Active Directory (AD).

Zmiany dla zespołów ds. bezpieczeństwa danych nadchodzą z każdej strony. Ochrona danych staje się coraz bardziej problematyczna. Nie chodzi tylko o skalę do zabezpieczenia, ale także o złożoność tej kwestii.

Nowoczesne praktyki pracy oznaczają, że na co dzień używa się cennych danych (m.in. identyfikujących konkretne osoby czy informacji biznesowych i operacyjnych) w dynamicznych sposobach, z wielu lokalizacji. Tymczasem coraz więcej organizacji zaczyna wdrażać aplikacje bazujące na generatywnym AI. Mogą mieć one dostęp do wrażliwych danych, aby generować użyteczne wyniki. Ponadto wiele firm ma ścisłe wymogi zgodności, które różnią się w zależności od regionu i branży.

Dlaczego w tym artykule skupię się na AD od Microsoft? Z kilku powodów:

Jak widać, Active Directory (AD) zbiera, przetwarza i zarządza niemal wszystkimi elementami nowoczesnej infrastruktury IT. A jeśli już o tym mowa, to trudno znaleźć obecnie środowisko bez elementów chmury. W tym aspekcie AD od Microsoft świetnie integruje się ze swoją chmurową „siostrą”, czyli Entra ID.

Wcześniej usługa była znana jako Azure Active Directory. Obecnie stosuje się oficjalną nazwę: Tożsamość Microsoft Entra.

Microsoft Entra ID to rozwiązanie do zarządzania tożsamościami i dostępem, które pomaga organizacjom chronić swoje zasoby cyfrowe. Jest to zintegrowane narzędzie, umożliwiające bezpieczne łączenie pracowników, klientów i partnerów z aplikacjami, urządzeniami oraz danymi w chmurze m.in. Microsoft.

Kolokwialnie – dlaczego AD i Entra ID to prawie to samo, ale jednak nie do końca?

Wynika to przede wszystkim z tego, że te dwie usługi zarządzają różnymi środowiskami. W Active Directory tożsamość jest postrzegana przez pryzmat zasobu, do którego jest przypisana. W Entra ID zasób oznacza jeden z elementów, do którego dostęp ma określona tożsamość.

Skoro dane firmowe uznajemy za zasoby krytyczne, należałoby je zabezpieczać w szczególny sposób. Nie jest to niestety takie oczywiste dla wszystkich. Z własnego doświadczenia, mając już za sobą sporo asessmentów i audytów środowisk IT, mogę podzielić się kilkoma zaniedbaniami pod kątem Active Directory oraz Entra ID.

Są to:

Co w takim razie robić? Panie Grzegorzu, jak żyć? – parafrazując słynne pytanie do polskiego premiera.

Spieszę z odpowiedzią. Podstawą zawsze będzie wdrożenie „zdrowych” zasad postępowania i administracji tym ważnym zasobem, jakim są firmowe dane.

.png)

W samym Microsoft Entra ID mamy możliwości zarządzania tożsamością uprzywilejowaną, budowy dostępu warunkowego czy dodatkowej ochrony tożsamości. A wisienką (czy jak kto lubi, truskawką) na torcie bezpieczeństwa firmowych usług i tożsamości może być usługa Defender for Identity.

Dzięki niej da się identyfikować:

Dodatkowo Defender for Identity pozwala wyświetlać wyróżnione zachowania osób atakujących, jeśli zostanie osiągnięta kontrola nad domeną. Chodzi o nic innego jak wykrycie osób uruchamiających zdalnie kod na kontrolerze domeny lub używają sposobów typu: cień kontrolera domeny, replikacja złośliwego kontrolera domeny czy działanie złotego biletu.

W obliczu nadchodzącej dyrektywy NIS2, która wejdzie w życie 17 października 2024 roku, nadszedł czas, aby przemyśleć narzędzia, procesy i umiejętności, które wzmacniają cyberbezpieczeństwo organizacji. NIS2 to nie tylko wymóg regulacyjny, ale przede wszystkim szansa na zabezpieczenie biznesu i budowanie zaufania wśród interesariuszy.

Wyzwania, przed którymi stoją organizacje, są znaczące – od edukacji pracowników w zakresie najlepszych praktyk cyberbezpieczeństwa, przez kontrolę dostępu do wrażliwych danych, po zabezpieczenie kluczowego zarządzania i szyfrowania. Nie zapominajmy również o konieczności wdrażania wieloskładnikowego uwierzytelniania oraz poszerzania kompetencji w dziedzinie cyberbezpieczeństwa.

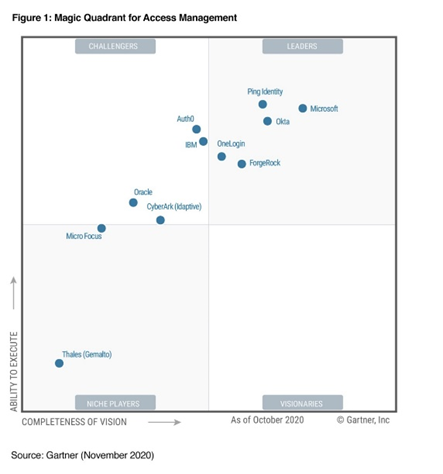

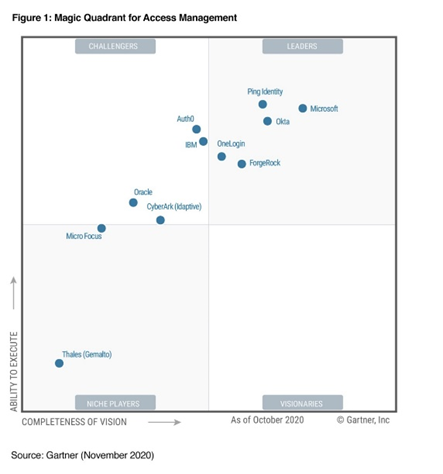

Microsoft, inwestując środki w badania i rozwój technologii bezpieczeństwa oraz światowej klasy zespół specjalistów ds. cyberbezpieczeństwa, pomaga w zwiększeniu cyberodporności naszych Klientów.

W Supremo, jako Rekomendowany Partner Microsoft, wychodzimy więc naprzeciw wyzwaniom dotyczącym cybersecurity, proponując konsolidację narzędzi bezpieczeństwa danych i IAM w jedno dynamiczne, adaptacyjne rozwiązanie.

Wykorzystując usługę Tożsamość Microsoft Entra wraz z aplikacjami Microsoft 365, da się nie tylko szybciej reagować na incydenty, ale także osiągnąć lepszą zgodność, oszczędności kosztów i zmniejszyć obciążenie IT.

Dodatkowo integracja usług Microsoft z AI i machine learning pozwala na jeszcze bardziej zaawansowane wykrywanie oraz reagowanie na potencjalne zagrożenia. Przy jednoczesnym zapewnieniu, że produktywność użytkowników pozostaje na najwyższym poziomie.

Według badań, firmy doświadczyły średnio 59 incydentów bezpieczeństwa danych w ubiegłym roku, a 20% z nich było poważnych. Takie naruszenia często są dziełem zewnętrznych „złoczyńców”, ale mogą również pochodzić od osób wewnątrz organizacji. Statystyki mówią, że właśnie insiderzy powodują ok. 60% problemów.

Przez to, że albo złośliwie, albo nieumyślnie ujawniają wrażliwe dane, mogą być źródłem znaczących wycieków. Naraża to reputację firmy i zakłóca ej działalność biznesową – nie tylko pod kątem finansowym ze względu na kary. To alarmujący sygnał dla liderów ds. bezpieczeństwa. Naszedł czas, żeby zrewidować swoje podejście do zarządzania ryzykiem i kontroli dostępów.

Podsumowując, dbajmy o swoje usługi katalogowe, tak często są obiektem ataków… A jeśli masz pytania, zapraszamy do kontaktu. Chętnie rozwiejemy wątpliwości, odpowiemy na pytania i pomożemy zmierzyć się z wyzwaniami w dziedzinie cybersecurity – jako Rekomendowany Partner Microsoft ze Specjalizacją w Obszarze Rozwiązań Security.

Jak mówi sam Grzegorz, zawsze stara się opowiadać o IT w prosty sposób. Dlatego uczestniczy w podróży poprzez usługi Microsoft wspólnie z naszymi Klientami. W Supremo zajmuje się płynnym przejściem od ich celów, oczekiwań i planów biznesowych do wdrożeń technologii Microsoft. Ekspert ds. cyberbezpieczeństwa z wieloletnim doświadczeniem w szkoleniach oraz warsztatach. Łączy twarde kompetencje inżyniera IT z rzeczową, przyjemną współpracą.

Stwierdzić, że zabezpieczanie danych to ogromna odpowiedzialność, to truizm. Jednak niezmiennie warto o tym przypominać. Dlaczego? Mimo wszystko, w branży cybersecurity i świadomości osób odpowiedzialnych za IT, chyba trudno znaleźć usługę bardziej krytyczną i niezbędną, a jednocześnie tak niedocenianą (a nawet często zaniedbywaną!), niż Active Directory (AD).

Zmiany dla zespołów ds. bezpieczeństwa danych nadchodzą z każdej strony. Ochrona danych staje się coraz bardziej problematyczna. Nie chodzi tylko o skalę do zabezpieczenia, ale także o złożoność tej kwestii.

Nowoczesne praktyki pracy oznaczają, że na co dzień używa się cennych danych (m.in. identyfikujących konkretne osoby czy informacji biznesowych i operacyjnych) w dynamicznych sposobach, z wielu lokalizacji. Tymczasem coraz więcej organizacji zaczyna wdrażać aplikacje bazujące na generatywnym AI. Mogą mieć one dostęp do wrażliwych danych, aby generować użyteczne wyniki. Ponadto wiele firm ma ścisłe wymogi zgodności, które różnią się w zależności od regionu i branży.

Dlaczego w tym artykule skupię się na AD od Microsoft? Z kilku powodów:

Jak widać, Active Directory (AD) zbiera, przetwarza i zarządza niemal wszystkimi elementami nowoczesnej infrastruktury IT. A jeśli już o tym mowa, to trudno znaleźć obecnie środowisko bez elementów chmury. W tym aspekcie AD od Microsoft świetnie integruje się ze swoją chmurową „siostrą”, czyli Entra ID.

Wcześniej usługa była znana jako Azure Active Directory. Obecnie stosuje się oficjalną nazwę: Tożsamość Microsoft Entra.

Microsoft Entra ID to rozwiązanie do zarządzania tożsamościami i dostępem, które pomaga organizacjom chronić swoje zasoby cyfrowe. Jest to zintegrowane narzędzie, umożliwiające bezpieczne łączenie pracowników, klientów i partnerów z aplikacjami, urządzeniami oraz danymi w chmurze m.in. Microsoft.

Kolokwialnie – dlaczego AD i Entra ID to prawie to samo, ale jednak nie do końca?

Wynika to przede wszystkim z tego, że te dwie usługi zarządzają różnymi środowiskami. W Active Directory tożsamość jest postrzegana przez pryzmat zasobu, do którego jest przypisana. W Entra ID zasób oznacza jeden z elementów, do którego dostęp ma określona tożsamość.

Skoro dane firmowe uznajemy za zasoby krytyczne, należałoby je zabezpieczać w szczególny sposób. Nie jest to niestety takie oczywiste dla wszystkich. Z własnego doświadczenia, mając już za sobą sporo asessmentów i audytów środowisk IT, mogę podzielić się kilkoma zaniedbaniami pod kątem Active Directory oraz Entra ID.

Są to:

Co w takim razie robić? Panie Grzegorzu, jak żyć? – parafrazując słynne pytanie do polskiego premiera.

Spieszę z odpowiedzią. Podstawą zawsze będzie wdrożenie „zdrowych” zasad postępowania i administracji tym ważnym zasobem, jakim są firmowe dane.

.png)

W samym Microsoft Entra ID mamy możliwości zarządzania tożsamością uprzywilejowaną, budowy dostępu warunkowego czy dodatkowej ochrony tożsamości. A wisienką (czy jak kto lubi, truskawką) na torcie bezpieczeństwa firmowych usług i tożsamości może być usługa Defender for Identity.

Dzięki niej da się identyfikować:

Dodatkowo Defender for Identity pozwala wyświetlać wyróżnione zachowania osób atakujących, jeśli zostanie osiągnięta kontrola nad domeną. Chodzi o nic innego jak wykrycie osób uruchamiających zdalnie kod na kontrolerze domeny lub używają sposobów typu: cień kontrolera domeny, replikacja złośliwego kontrolera domeny czy działanie złotego biletu.

W obliczu nadchodzącej dyrektywy NIS2, która wejdzie w życie 17 października 2024 roku, nadszedł czas, aby przemyśleć narzędzia, procesy i umiejętności, które wzmacniają cyberbezpieczeństwo organizacji. NIS2 to nie tylko wymóg regulacyjny, ale przede wszystkim szansa na zabezpieczenie biznesu i budowanie zaufania wśród interesariuszy.

Wyzwania, przed którymi stoją organizacje, są znaczące – od edukacji pracowników w zakresie najlepszych praktyk cyberbezpieczeństwa, przez kontrolę dostępu do wrażliwych danych, po zabezpieczenie kluczowego zarządzania i szyfrowania. Nie zapominajmy również o konieczności wdrażania wieloskładnikowego uwierzytelniania oraz poszerzania kompetencji w dziedzinie cyberbezpieczeństwa.

Microsoft, inwestując środki w badania i rozwój technologii bezpieczeństwa oraz światowej klasy zespół specjalistów ds. cyberbezpieczeństwa, pomaga w zwiększeniu cyberodporności naszych Klientów.

W Supremo, jako Rekomendowany Partner Microsoft, wychodzimy więc naprzeciw wyzwaniom dotyczącym cybersecurity, proponując konsolidację narzędzi bezpieczeństwa danych i IAM w jedno dynamiczne, adaptacyjne rozwiązanie.

Wykorzystując usługę Tożsamość Microsoft Entra wraz z aplikacjami Microsoft 365, da się nie tylko szybciej reagować na incydenty, ale także osiągnąć lepszą zgodność, oszczędności kosztów i zmniejszyć obciążenie IT.

Dodatkowo integracja usług Microsoft z AI i machine learning pozwala na jeszcze bardziej zaawansowane wykrywanie oraz reagowanie na potencjalne zagrożenia. Przy jednoczesnym zapewnieniu, że produktywność użytkowników pozostaje na najwyższym poziomie.

Według badań, firmy doświadczyły średnio 59 incydentów bezpieczeństwa danych w ubiegłym roku, a 20% z nich było poważnych. Takie naruszenia często są dziełem zewnętrznych „złoczyńców”, ale mogą również pochodzić od osób wewnątrz organizacji. Statystyki mówią, że właśnie insiderzy powodują ok. 60% problemów.

Przez to, że albo złośliwie, albo nieumyślnie ujawniają wrażliwe dane, mogą być źródłem znaczących wycieków. Naraża to reputację firmy i zakłóca ej działalność biznesową – nie tylko pod kątem finansowym ze względu na kary. To alarmujący sygnał dla liderów ds. bezpieczeństwa. Naszedł czas, żeby zrewidować swoje podejście do zarządzania ryzykiem i kontroli dostępów.

Podsumowując, dbajmy o swoje usługi katalogowe, tak często są obiektem ataków… A jeśli masz pytania, zapraszamy do kontaktu. Chętnie rozwiejemy wątpliwości, odpowiemy na pytania i pomożemy zmierzyć się z wyzwaniami w dziedzinie cybersecurity – jako Rekomendowany Partner Microsoft ze Specjalizacją w Obszarze Rozwiązań Security.

Jak mówi sam Grzegorz, zawsze stara się opowiadać o IT w prosty sposób. Dlatego uczestniczy w podróży poprzez usługi Microsoft wspólnie z naszymi Klientami. W Supremo zajmuje się płynnym przejściem od ich celów, oczekiwań i planów biznesowych do wdrożeń technologii Microsoft. Ekspert ds. cyberbezpieczeństwa z wieloletnim doświadczeniem w szkoleniach oraz warsztatach. Łączy twarde kompetencje inżyniera IT z rzeczową, przyjemną współpracą.

Stwierdzić, że zabezpieczanie danych to ogromna odpowiedzialność, to truizm. Jednak niezmiennie warto o tym przypominać. Dlaczego? Mimo wszystko, w branży cybersecurity i świadomości osób odpowiedzialnych za IT, chyba trudno znaleźć usługę bardziej krytyczną i niezbędną, a jednocześnie tak niedocenianą (a nawet często zaniedbywaną!), niż Active Directory (AD).

Zmiany dla zespołów ds. bezpieczeństwa danych nadchodzą z każdej strony. Ochrona danych staje się coraz bardziej problematyczna. Nie chodzi tylko o skalę do zabezpieczenia, ale także o złożoność tej kwestii.

Nowoczesne praktyki pracy oznaczają, że na co dzień używa się cennych danych (m.in. identyfikujących konkretne osoby czy informacji biznesowych i operacyjnych) w dynamicznych sposobach, z wielu lokalizacji. Tymczasem coraz więcej organizacji zaczyna wdrażać aplikacje bazujące na generatywnym AI. Mogą mieć one dostęp do wrażliwych danych, aby generować użyteczne wyniki. Ponadto wiele firm ma ścisłe wymogi zgodności, które różnią się w zależności od regionu i branży.

Dlaczego w tym artykule skupię się na AD od Microsoft? Z kilku powodów:

Jak widać, Active Directory (AD) zbiera, przetwarza i zarządza niemal wszystkimi elementami nowoczesnej infrastruktury IT. A jeśli już o tym mowa, to trudno znaleźć obecnie środowisko bez elementów chmury. W tym aspekcie AD od Microsoft świetnie integruje się ze swoją chmurową „siostrą”, czyli Entra ID.

Wcześniej usługa była znana jako Azure Active Directory. Obecnie stosuje się oficjalną nazwę: Tożsamość Microsoft Entra.

Microsoft Entra ID to rozwiązanie do zarządzania tożsamościami i dostępem, które pomaga organizacjom chronić swoje zasoby cyfrowe. Jest to zintegrowane narzędzie, umożliwiające bezpieczne łączenie pracowników, klientów i partnerów z aplikacjami, urządzeniami oraz danymi w chmurze m.in. Microsoft.

Kolokwialnie – dlaczego AD i Entra ID to prawie to samo, ale jednak nie do końca?

Wynika to przede wszystkim z tego, że te dwie usługi zarządzają różnymi środowiskami. W Active Directory tożsamość jest postrzegana przez pryzmat zasobu, do którego jest przypisana. W Entra ID zasób oznacza jeden z elementów, do którego dostęp ma określona tożsamość.

Skoro dane firmowe uznajemy za zasoby krytyczne, należałoby je zabezpieczać w szczególny sposób. Nie jest to niestety takie oczywiste dla wszystkich. Z własnego doświadczenia, mając już za sobą sporo asessmentów i audytów środowisk IT, mogę podzielić się kilkoma zaniedbaniami pod kątem Active Directory oraz Entra ID.

Są to:

Co w takim razie robić? Panie Grzegorzu, jak żyć? – parafrazując słynne pytanie do polskiego premiera.

Spieszę z odpowiedzią. Podstawą zawsze będzie wdrożenie „zdrowych” zasad postępowania i administracji tym ważnym zasobem, jakim są firmowe dane.

.png)

W samym Microsoft Entra ID mamy możliwości zarządzania tożsamością uprzywilejowaną, budowy dostępu warunkowego czy dodatkowej ochrony tożsamości. A wisienką (czy jak kto lubi, truskawką) na torcie bezpieczeństwa firmowych usług i tożsamości może być usługa Defender for Identity.

Dzięki niej da się identyfikować:

Dodatkowo Defender for Identity pozwala wyświetlać wyróżnione zachowania osób atakujących, jeśli zostanie osiągnięta kontrola nad domeną. Chodzi o nic innego jak wykrycie osób uruchamiających zdalnie kod na kontrolerze domeny lub używają sposobów typu: cień kontrolera domeny, replikacja złośliwego kontrolera domeny czy działanie złotego biletu.

W obliczu nadchodzącej dyrektywy NIS2, która wejdzie w życie 17 października 2024 roku, nadszedł czas, aby przemyśleć narzędzia, procesy i umiejętności, które wzmacniają cyberbezpieczeństwo organizacji. NIS2 to nie tylko wymóg regulacyjny, ale przede wszystkim szansa na zabezpieczenie biznesu i budowanie zaufania wśród interesariuszy.

Wyzwania, przed którymi stoją organizacje, są znaczące – od edukacji pracowników w zakresie najlepszych praktyk cyberbezpieczeństwa, przez kontrolę dostępu do wrażliwych danych, po zabezpieczenie kluczowego zarządzania i szyfrowania. Nie zapominajmy również o konieczności wdrażania wieloskładnikowego uwierzytelniania oraz poszerzania kompetencji w dziedzinie cyberbezpieczeństwa.

Microsoft, inwestując środki w badania i rozwój technologii bezpieczeństwa oraz światowej klasy zespół specjalistów ds. cyberbezpieczeństwa, pomaga w zwiększeniu cyberodporności naszych Klientów.

W Supremo, jako Rekomendowany Partner Microsoft, wychodzimy więc naprzeciw wyzwaniom dotyczącym cybersecurity, proponując konsolidację narzędzi bezpieczeństwa danych i IAM w jedno dynamiczne, adaptacyjne rozwiązanie.

Wykorzystując usługę Tożsamość Microsoft Entra wraz z aplikacjami Microsoft 365, da się nie tylko szybciej reagować na incydenty, ale także osiągnąć lepszą zgodność, oszczędności kosztów i zmniejszyć obciążenie IT.

Dodatkowo integracja usług Microsoft z AI i machine learning pozwala na jeszcze bardziej zaawansowane wykrywanie oraz reagowanie na potencjalne zagrożenia. Przy jednoczesnym zapewnieniu, że produktywność użytkowników pozostaje na najwyższym poziomie.

Według badań, firmy doświadczyły średnio 59 incydentów bezpieczeństwa danych w ubiegłym roku, a 20% z nich było poważnych. Takie naruszenia często są dziełem zewnętrznych „złoczyńców”, ale mogą również pochodzić od osób wewnątrz organizacji. Statystyki mówią, że właśnie insiderzy powodują ok. 60% problemów.

Przez to, że albo złośliwie, albo nieumyślnie ujawniają wrażliwe dane, mogą być źródłem znaczących wycieków. Naraża to reputację firmy i zakłóca ej działalność biznesową – nie tylko pod kątem finansowym ze względu na kary. To alarmujący sygnał dla liderów ds. bezpieczeństwa. Naszedł czas, żeby zrewidować swoje podejście do zarządzania ryzykiem i kontroli dostępów.

Podsumowując, dbajmy o swoje usługi katalogowe, tak często są obiektem ataków… A jeśli masz pytania, zapraszamy do kontaktu. Chętnie rozwiejemy wątpliwości, odpowiemy na pytania i pomożemy zmierzyć się z wyzwaniami w dziedzinie cybersecurity – jako Rekomendowany Partner Microsoft ze Specjalizacją w Obszarze Rozwiązań Security.

Jak mówi sam Grzegorz, zawsze stara się opowiadać o IT w prosty sposób. Dlatego uczestniczy w podróży poprzez usługi Microsoft wspólnie z naszymi Klientami. W Supremo zajmuje się płynnym przejściem od ich celów, oczekiwań i planów biznesowych do wdrożeń technologii Microsoft. Ekspert ds. cyberbezpieczeństwa z wieloletnim doświadczeniem w szkoleniach oraz warsztatach. Łączy twarde kompetencje inżyniera IT z rzeczową, przyjemną współpracą.

Stwierdzić, że zabezpieczanie danych to ogromna odpowiedzialność, to truizm. Jednak niezmiennie warto o tym przypominać. Dlaczego? Mimo wszystko, w branży cybersecurity i świadomości osób odpowiedzialnych za IT, chyba trudno znaleźć usługę bardziej krytyczną i niezbędną, a jednocześnie tak niedocenianą (a nawet często zaniedbywaną!), niż Active Directory (AD).

Zmiany dla zespołów ds. bezpieczeństwa danych nadchodzą z każdej strony. Ochrona danych staje się coraz bardziej problematyczna. Nie chodzi tylko o skalę do zabezpieczenia, ale także o złożoność tej kwestii.

Nowoczesne praktyki pracy oznaczają, że na co dzień używa się cennych danych (m.in. identyfikujących konkretne osoby czy informacji biznesowych i operacyjnych) w dynamicznych sposobach, z wielu lokalizacji. Tymczasem coraz więcej organizacji zaczyna wdrażać aplikacje bazujące na generatywnym AI. Mogą mieć one dostęp do wrażliwych danych, aby generować użyteczne wyniki. Ponadto wiele firm ma ścisłe wymogi zgodności, które różnią się w zależności od regionu i branży.

Dlaczego w tym artykule skupię się na AD od Microsoft? Z kilku powodów:

Jak widać, Active Directory (AD) zbiera, przetwarza i zarządza niemal wszystkimi elementami nowoczesnej infrastruktury IT. A jeśli już o tym mowa, to trudno znaleźć obecnie środowisko bez elementów chmury. W tym aspekcie AD od Microsoft świetnie integruje się ze swoją chmurową „siostrą”, czyli Entra ID.

Wcześniej usługa była znana jako Azure Active Directory. Obecnie stosuje się oficjalną nazwę: Tożsamość Microsoft Entra.

Microsoft Entra ID to rozwiązanie do zarządzania tożsamościami i dostępem, które pomaga organizacjom chronić swoje zasoby cyfrowe. Jest to zintegrowane narzędzie, umożliwiające bezpieczne łączenie pracowników, klientów i partnerów z aplikacjami, urządzeniami oraz danymi w chmurze m.in. Microsoft.

Kolokwialnie – dlaczego AD i Entra ID to prawie to samo, ale jednak nie do końca?

Wynika to przede wszystkim z tego, że te dwie usługi zarządzają różnymi środowiskami. W Active Directory tożsamość jest postrzegana przez pryzmat zasobu, do którego jest przypisana. W Entra ID zasób oznacza jeden z elementów, do którego dostęp ma określona tożsamość.

Skoro dane firmowe uznajemy za zasoby krytyczne, należałoby je zabezpieczać w szczególny sposób. Nie jest to niestety takie oczywiste dla wszystkich. Z własnego doświadczenia, mając już za sobą sporo asessmentów i audytów środowisk IT, mogę podzielić się kilkoma zaniedbaniami pod kątem Active Directory oraz Entra ID.

Są to:

Co w takim razie robić? Panie Grzegorzu, jak żyć? – parafrazując słynne pytanie do polskiego premiera.

Spieszę z odpowiedzią. Podstawą zawsze będzie wdrożenie „zdrowych” zasad postępowania i administracji tym ważnym zasobem, jakim są firmowe dane.

.png)

W samym Microsoft Entra ID mamy możliwości zarządzania tożsamością uprzywilejowaną, budowy dostępu warunkowego czy dodatkowej ochrony tożsamości. A wisienką (czy jak kto lubi, truskawką) na torcie bezpieczeństwa firmowych usług i tożsamości może być usługa Defender for Identity.

Dzięki niej da się identyfikować:

Dodatkowo Defender for Identity pozwala wyświetlać wyróżnione zachowania osób atakujących, jeśli zostanie osiągnięta kontrola nad domeną. Chodzi o nic innego jak wykrycie osób uruchamiających zdalnie kod na kontrolerze domeny lub używają sposobów typu: cień kontrolera domeny, replikacja złośliwego kontrolera domeny czy działanie złotego biletu.

W obliczu nadchodzącej dyrektywy NIS2, która wejdzie w życie 17 października 2024 roku, nadszedł czas, aby przemyśleć narzędzia, procesy i umiejętności, które wzmacniają cyberbezpieczeństwo organizacji. NIS2 to nie tylko wymóg regulacyjny, ale przede wszystkim szansa na zabezpieczenie biznesu i budowanie zaufania wśród interesariuszy.

Wyzwania, przed którymi stoją organizacje, są znaczące – od edukacji pracowników w zakresie najlepszych praktyk cyberbezpieczeństwa, przez kontrolę dostępu do wrażliwych danych, po zabezpieczenie kluczowego zarządzania i szyfrowania. Nie zapominajmy również o konieczności wdrażania wieloskładnikowego uwierzytelniania oraz poszerzania kompetencji w dziedzinie cyberbezpieczeństwa.

Microsoft, inwestując środki w badania i rozwój technologii bezpieczeństwa oraz światowej klasy zespół specjalistów ds. cyberbezpieczeństwa, pomaga w zwiększeniu cyberodporności naszych Klientów.

W Supremo, jako Rekomendowany Partner Microsoft, wychodzimy więc naprzeciw wyzwaniom dotyczącym cybersecurity, proponując konsolidację narzędzi bezpieczeństwa danych i IAM w jedno dynamiczne, adaptacyjne rozwiązanie.

Wykorzystując usługę Tożsamość Microsoft Entra wraz z aplikacjami Microsoft 365, da się nie tylko szybciej reagować na incydenty, ale także osiągnąć lepszą zgodność, oszczędności kosztów i zmniejszyć obciążenie IT.

Dodatkowo integracja usług Microsoft z AI i machine learning pozwala na jeszcze bardziej zaawansowane wykrywanie oraz reagowanie na potencjalne zagrożenia. Przy jednoczesnym zapewnieniu, że produktywność użytkowników pozostaje na najwyższym poziomie.

Według badań, firmy doświadczyły średnio 59 incydentów bezpieczeństwa danych w ubiegłym roku, a 20% z nich było poważnych. Takie naruszenia często są dziełem zewnętrznych „złoczyńców”, ale mogą również pochodzić od osób wewnątrz organizacji. Statystyki mówią, że właśnie insiderzy powodują ok. 60% problemów.

Przez to, że albo złośliwie, albo nieumyślnie ujawniają wrażliwe dane, mogą być źródłem znaczących wycieków. Naraża to reputację firmy i zakłóca ej działalność biznesową – nie tylko pod kątem finansowym ze względu na kary. To alarmujący sygnał dla liderów ds. bezpieczeństwa. Naszedł czas, żeby zrewidować swoje podejście do zarządzania ryzykiem i kontroli dostępów.

Podsumowując, dbajmy o swoje usługi katalogowe, tak często są obiektem ataków… A jeśli masz pytania, zapraszamy do kontaktu. Chętnie rozwiejemy wątpliwości, odpowiemy na pytania i pomożemy zmierzyć się z wyzwaniami w dziedzinie cybersecurity – jako Rekomendowany Partner Microsoft ze Specjalizacją w Obszarze Rozwiązań Security.

Jak mówi sam Grzegorz, zawsze stara się opowiadać o IT w prosty sposób. Dlatego uczestniczy w podróży poprzez usługi Microsoft wspólnie z naszymi Klientami. W Supremo zajmuje się płynnym przejściem od ich celów, oczekiwań i planów biznesowych do wdrożeń technologii Microsoft. Ekspert ds. cyberbezpieczeństwa z wieloletnim doświadczeniem w szkoleniach oraz warsztatach. Łączy twarde kompetencje inżyniera IT z rzeczową, przyjemną współpracą.