Bezpieczeństwo IT jest kluczowym aspektem funkcjonowania tzw. infrastruktury krytycznej – obejmującej m.in. energetykę, telekomunikację czy sieci wodociągowe. W tych branżach coraz częstsze zagrożenia dotyczące integralności danych i ataki cybernetyczne są realnie pojawiającym się wyzwaniem. Niestety, mogą mieć one poważne konsekwencje nawet dla bezpieczeństwa narodowego czy gospodarczego kraju.

Czy Twoi pracownicy korzystają z firmowego komputera do celów prywatnych lub na odwrót?

W jaki sposób i gdzie przechowujecie poufne dane – pliki, dokumenty, hasła itp.?

Jak zabezpieczacie firmowy sprzęt – komputery, telefony, tablety?

Czy zatrudniacie specjalistów ds. bezpieczeństwa danych lub zespół IT znający się na tej dziedzinie?

Czy kiedykolwiek padliście ofiarą cyberataku bądź wycieku danych przez błąd ludzki?

Czy monitorujecie na bieżąco zagrożenia związane z atakami na infrastrukturę cyfrową?

Jeśli te pytania pozostawiasz bez odpowiedzi lub chcesz odświeżyć sobie najważniejsze zasady i praktyki dotyczące cyberbezpieczeństwa w infrastrukturze krytycznej, koniecznie sprawdź nasz artykuł. Wskażemy w nim także źródła wsparcia systemów informatycznych dla organizacji z tego sektora.

Zachęcamy do czytania!

Kluczowe słowo w rozumieniu całej infrastruktury krytycznej to: bezpieczeństwo.

Jak można przeczytać na jednej z oficjalnych stron rządowych: infrastruktura krytyczna to rzeczywiste i cybernetyczne systemy (obiekty, urządzenia bądź instalacje) niezbędne do minimalnego funkcjonowania gospodarki i państwa.

Zarządzanie tymi systemami musi koncentrować się na kilku aspektach. Chodzi zarówno o ochronę przed występującymi niebezpieczeństwami, jak i dbanie o to, aby wszelkie pojawiające problemy występowały jak najkrócej oraz bywały łatwe do rozwiązania.

Takie podejście prowadzi do minimalizacji potencjalnych szkód i strat materialno-finansowych wynikających z niespodziewanych awarii czy ataków cyberprzestępców. Takich, które wpływają na ludzi („zwykłych” obywateli, przedsiębiorców itd.), a także na zagwarantowaniu ciągłości pracy instytucji i administracji publicznej.

Dlatego wszystkie podmioty, których praca polega na zarządzaniu bądź administrowaniu systemami czy też obiektami o zasadniczym znaczeniu dla państwa, oprócz zapewnienia ich bieżącego funkcjonowania, muszą koncentrować się również na ochronie przed zagrożeniami cyfrowymi, w tym m.in.:

Dlaczego więc wspominaną dbałość trzeba traktować jako priorytet i jest to tak ważne? O tym już za chwilę.

Zazwyczaj nie zastanawiamy się i nie widzimy, albo nawet nie wiemy, jaką rolę odgrywają systemy infrastruktury krytycznej w naszym codziennym życiu.

Jak już pisaliśmy wyżej, przez działania przestępców lub nieplanowanych zdarzeń (np. związanych z pogodą, katastrofami budowlanymi itp.), infrastruktura krytyczna może ulec uszkodzeniu, zniszczeniu czy też zakłóceniu jej działania. Ma to potencjalnie duże konsekwencje uderzające w komfort, finanse, a nawet życie wielu ludzi.

– Jesteśmy firmą, która dostarcza wodę, czyli kluczową usługę. Formalnie należymy do grupy podmiotów infrastruktury krytycznej. Nasz cel to zapewnienie ciągłości działania – zarówno w zakresie podstawowych usług, jak i bezpieczeństwa, również cyfrowego. Jest ono elementem dużego, kompleksowego podejścia – mówił podczas naszego webinaru Jarosław Szerszenowicz, Chief Digital Officer/Chief Information Officer – szef Cyfrowej Transformacji w Aquanet SA, jednym z największych w Polsce przedsiębiorstw wodociągowych, obsługujących ok. 900 000 mieszkańców powiatu poznańskiego i kilku okolicznych gmin.

– Dla przykładu: nasze ekipy jadąc na miejsce awarii czy na kontroli urządzeń, muszą mieć dostęp do dokumentacji, bieżących informacji. Wymaga to dwukierunkowej, niekoniecznie synchronicznej komunikacji – zapewnionej w bezpieczny sposób. Wykorzystujemy do tego wyłącznie łącza VPN, nie utrzymujemy żadnych otwartych kanałów w komunikacji formalnej – podkreśla.

Wchodząc w 2024 rok, nie tyle trzeba odpowiedzieć sobie na pytanie: „Czy procesy związane z cyberbezpieczeństwem to przyszłość rozwoju technologii i rozwoju organizacji?”, a po prostu zadbać o wdrożenie w życie bezpiecznych, wydajnych i sprawdzonych systemów IT – z terminem „na wczoraj”.

Przyjrzyjmy się, jak polskie prawo reguluje kwestie cyfrowego bezpieczeństwa infrastruktury krytycznej.

Trzeba mieć na uwadze to, że cyfrowa transformacja na masową skalę – mająca już miano czwartej rewolucji przemysłowej – niesie za sobą liczne wyzwania prawne.

Związane są one przede wszystkim z ciągłym dopasowywaniem regulacji do rozwijającej się technologii. Tym samym również pojawiającymi się coraz to nowszymi formami cyberprzestępstw i ich stopniem zaawansowania.

Jak można przeczytać w treści Ustawy: „określa ona organizację krajowego systemu cyberbezpieczeństwa oraz zadania i obowiązki podmiotów wchodzących w skład tego systemu”, a także ustala „sposób sprawowania nadzoru i kontroli w zakresie stosowania przepisów”.

Ponadto definiuje ona cyberbezpieczeństwo – jako „odporność systemów informacyjnych na działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy”.

Dbanie o bezpieczeństwo IT w infrastrukturze krytycznej wspomaga również Ustawa z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej oraz szereg innych rozporządzeń – wydanych zarówno przez Radę Ministrów, jak i poszczególne ministerstwa. Wpływ na procesy cybersecurity mają także dyrektywy różnych organów czy instytucji UE.

W latach 2019-2024 obowiązuje również Strategia Cyberbezpieczeństwa RP w sektorach publicznym, militarnym i prywatnym.

Ponadto środowisko może wspierać się przepisami RODO (ogólne Rozporządzenie o ochronie danych osobowych). Nie można również zapominać o działaniu stowarzyszeń, fundacji oraz organizacji wspierających i edukujących w zakresie cybersecurity czy wdrażania dobrych praktyk zarządzania bezpieczeństwem informacji.

Podsumowując, w ten sposób polska legislacja określiła, a także wdrożyła wytyczne pozwalające na szybkie wychodzenie z problemów związanych bezpośrednio z cyfrowymi incydentami oraz zagrożeniami. Zarówno, jeśli chodzi o ich wcześniejsze wykrywanie, jak i radzenie sobie z ich wystąpieniem, a następnie minimalizowaniem skutków ubocznych. Konkretne wymagania otrzymali również dostawcy usług, w tym m.in. obejmujących przetwarzanie danych w chmurze.

Rozdział 3. Ustawy, o której pisaliśmy przed chwilą, precyzyjnie określa obowiązki operatorów usług kluczowych – czyli podmiotów działających w branżach infrastruktury krytycznej.

Istotną częścią zadbania o cyberbezpieczeństwo jest współpraca biznesowa na linii podmiot infrastruktury krytycznej-dostawca usług IT.

Eksperci zauważają, że problemy dotyczące omawianych kluczowych systemów, przekładają się również na stabilność, rozwój oraz odbiór państwa lub jego jednostek przez obywateli, inwestorów czy nawet zewnętrzne instytucje.

Ponadto wg Ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa Operator musi powołać odpowiednie struktury zajmujące się cyberbezpieczeństwem lub znaleźć podmiot, który zadba o świadczenie usług w tym zakresie. W tym poprowadzenie audytów bezpieczeństwa kluczowych systemów IT – które w Supremo uważamy za podstawowe i kluczowe ze względu na cyberbezpieczeństwo.

Utrzymanie bezpieczeństwa IT w branży infrastruktury krytycznej nie jest możliwe bez przeprowadzenia cyfrowej transformacji.

– Automatyzacja jest podstawą do cyfryzacji. Można pewne obowiązki zautomatyzować i nie wykonywać ich ręcznie, ale nie będzie to do końca cyfryzacja sama w sobie. Cyfryzacja ma w pełni wykorzystywać potencjał automatyzacji pracy. Dlatego uruchamiając cały projekt, pod parasolem cyberbezpieczeństwa dążymy do tego, żeby zapewnić pracownikom działanie na tej samej konfiguracji, na tych samych aplikacjach – mówił Jarosław Szerszenowicz z przedsiębiorstwa Aquanet SA podczas naszego webinaru pt.: „Jak zaoszczędzić i ułatwić sobie życie w IT? Proste, sprawne, bezpieczne zarządzanie komputerami i telefonami z Microsoft Intune”.

Cyfrowa transformacja to zmiana, której efektem ma być bezpieczne korzystanie z technologii, np. chmurowych, w jak największym stopniu w danej organizacji.

Przekłada się to bezpośrednio na efektywność pracy, lepszą obsługę klientów, a więc wydajność całego podmiotu. Jest to również jeden z celów istnienia tych podmiotów infrastruktury krytycznej, które świadczą usługi dla danej grupy obywateli.

– Aquanet SA jest firmą, która już od wielu lat jest cyfryzowana. Natomiast staramy się podnosić jakość tej cyfryzacji poprzez wymianę narzędzi na te nowszej generacji. Wiąże się z to z pracą na wielu dokumentach, również papierowych. Staramy się je w jak największym stopniu digitalizować – stosować czy elektroniczne podpisy, czy też te formularze online w chmurze. Wszystko po to, żeby zapewnić wysoki poziom działań – komentował Jarosław Szerszenowicz, jako ekspert i gość spotkania online w Supremo.

Zrozumienie istoty cyfrowej zmiany to więc pierwszy krok do zapewnienia bezpieczeństwa IT danej instytucji, organizacji czy firmy. Jakie są najlepsze praktyki w tym zakresie?

Regularne przeprowadzanie analiz ryzyka cybernetycznego – identyfikujących zagrożenia, podatności i skutki potencjalnych incydentów.

Na podstawie tej oceny należy opracować plany zarządzania ryzykiem, które określają środki zapobiegawcze, wykrywające, reagujące i naprawcze – w tym polityki cyberbezpieczeństwa z realizacją zasad Zero Trust oraz konkretnych wymagań bezpieczeństwa, dostępów czy wykorzystania haseł przez pracowników.

Stosowanie się do obowiązujących norm, a także regulacji dotyczących cyberbezpieczeństwa infrastruktury krytycznej – wydawanych przez organy krajowe lub międzynarodowe.

Mogą one dotyczyć różnych kwestii, takich jak: wymagania techniczne, procesy zarządzania, audyty, certyfikacje.

Podnoszenie świadomości i kompetencji w zakresie cyberbezpieczeństwa – wśród wszystkich zainteresowanych stron, w tym pracowników, dostawców, partnerów czy klientów infrastruktury krytycznej.

– Budowanie cyfrowego środowiska pracy pracowników oznacza dla nas to, że z dowolnego miejsca z urządzenia należącego do firmy, pracownik może wykonać 90% operacji na swoim stanowisku – podkreślał Jarosław Szerszenowicz.

Do tego niezbędne jest zapewnienie regularnych szkoleń odnośnie do cyberbezpieczeństwa, uwzględniających aktualne zagrożenia czy potencjalne scenariusze w danej branży.

Bieżący kontakt z innymi podmiotami zajmującymi się cyberbezpieczeństwem infrastruktury krytycznej – w tym z organami publicznymi, sektorem prywatnym, a także organizacjami międzynarodowymi.

Warto wykorzystywać istniejące platformy i inicjatywy dotyczące współpracy oraz wymiany informacji, takie jak: centra reagowania na incydenty cybernetyczne lub grupy robocze.

Monitorowanie i ocenianie skuteczności działań związanych z cyberbezpieczeństwem infrastruktury krytycznej. Wprowadzanie niezbędnych poprawek oraz ulepszeń.

– Chcemy, żeby około 95% klientów było obsługiwanych zdalnie, a więc cyfrowo. Jest to duża zmiana, chociażby w podejściu do tego, że zamiast dyktować pewne dane naszemu pracownikowi, klient będzie mógł podać je na urządzeniu mobilnym, np. na tablecie. Wówczas takie urządzenie też musimy odpowiednio zabezpieczyć – stwierdzał Jarosław Szerszenowicz.

Należy śledzić i adaptować nowe technologie, które mogą zwiększyć poziom cyberbezpieczeństwa infrastruktury krytycznej, a dodatkowo nawet zmniejszając koszty.

– Chmurowe, cyfrowe środowisko pracy to przecież nie tylko dostarczenie aplikacji do wysłania maila i komunikatora. To także całe otoczenie związane z wykorzystywanymi aplikacjami. Nazywam to wykorzystaniem potencjału cyfrowego, zasobów chmurowych, do tego, żeby ułatwiać pracę. Tym samym specjaliści mogą dostarczać lepsze efekty dla organizacji oraz klienta końcowego – mówił ekspert ds. cybersecurity – Grzegorz Sadziak, Solution Architect – Presales Engineer/Security Lead w Supremo.

Jak to wszystko odpowiednio wdrożyć w życie? Mamy na to rozwiązanie!

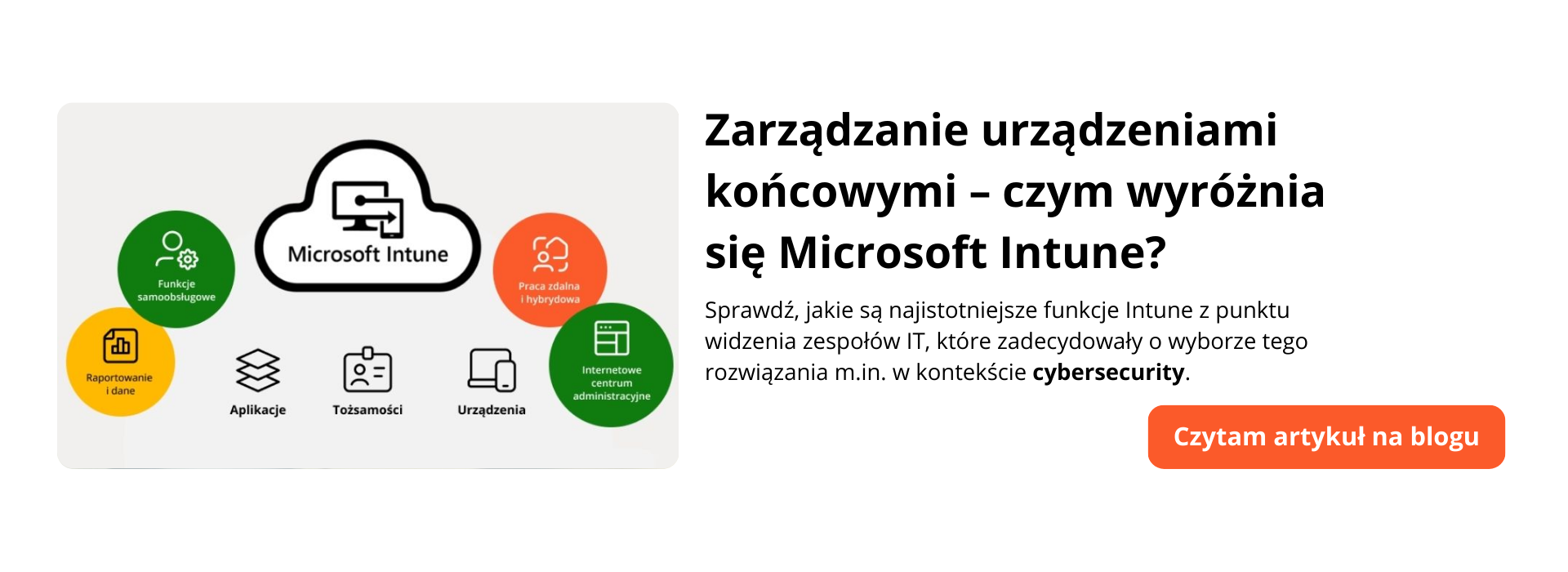

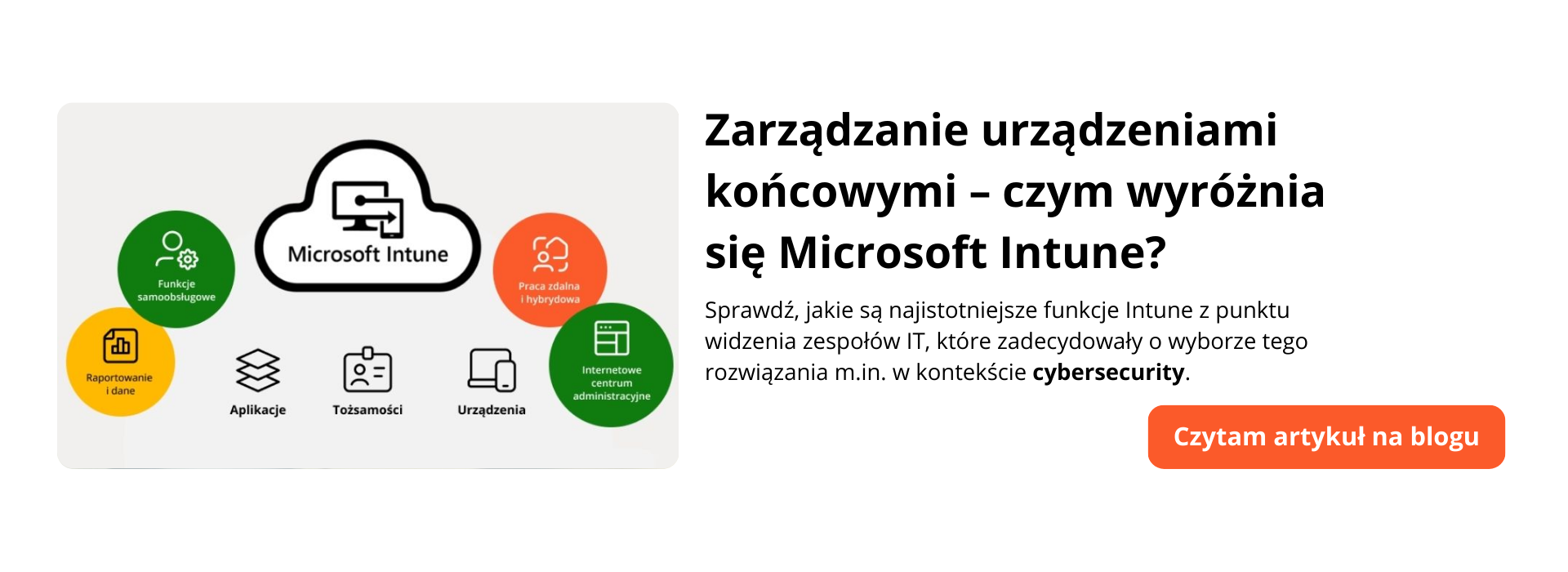

To narzędzie do zdalnego zarządzania komputerami i telefonami w chmurze. Umożliwia administrowanie urządzeniami oraz aplikacjami mobilnymi z różnych systemów operacyjnych.

– Microsoft Intune to usługa, która jest osadzona stricte w chmurze. Co do zasady odpowiada za zarządzanie najbliższymi urządzeniami użytkownika. Czyli w praktyce całym sprzętem, którym ten użytkownik wykorzystuje. Są to komputery stacjonarne, laptopy, smartfony, tablety – nakreślał Grzegorz Sadziak na webinarze, do którego w każdej chwili możesz zamówić dostęp, pisząc do nas tutaj.

Główne korzyści z Microsoft Intune to m.in.:

– Intune pomaga administrować urządzeniami końcowymi IoT. Takimi więc, które mają swój własny system operacyjny, ale należą do świata internetu rzeczy i wykonują pewne procesy automatycznie. Są to także urządzenia współdzielone, takie jak kioski, z których korzysta wielu różnych użytkowników – dodawał Grzegorz.

Intune sam w sobie może być nośnikiem budowania polityk dla urządzeń, np. polityk dynamicznych, zmieniających się w kontekście danego urządzenia czy użytkownika, który z niego korzysta. Co istotne – z perspektywy infrastruktury IT z zastosowaniem rozwiązań Microsoft, pracownik jest wówczas silnie powiązany Intune. Ten z kolei jest mocno zintegrowany z usługą Microsoft Entra ID (dawniej Azure Active Directory).

Intune to więc niezbędny element w budowie modelu Zero Trust. Jeśli w Twojej organizacji myśli się o jego zastosowaniu lub jesteście do tego zobligowani w ramach wytycznych dla infrastruktury krytycznej, polecamy zwrócić uwagę na rozwiązania typowe dla zarządzania urządzeniami końcowymi – czyli w szczególności na Microsoft Intune.

Podstawą jest podjęcie odpowiednich środków zapobiegawczych – działań skutecznych, ale również zgodnych z prawem.

W Supremo mamy wieloletnie doświadczenie w pracy z klientami z branży infrastruktury krytycznej, takimi jak m.in.: wodociągi, energetyka, telekomunikacja, przemysł, zdrowie czy finanse. Dlatego kompleksowo pomożemy również i Twojej organizacji.

Koniecznie daj nam znać, z jakim wyzwaniem zmagacie się na co dzień w Waszym przedsiębiorstwie!

Zalecenia w zakresie cyberbezpieczeństwa dla użytkowników systemów hybrydowych wykorzystujących komponenty chmury publicznej Microsoft, Ministerstwo Cyfryzacji, https://www.gov.pl/attachment/19885ad0-24c8-45b3-8896-a5168384eec5

Krajowy system cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej, Ministerstwo Cyfryzacji, https://www.gov.pl/web/cyfryzacja/krajowy-system-cyberbezpieczenstwa-

Internetowy System Aktów Prawnych, Dziennik Ustaw: Ustawa z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU20180001560

Działania dotyczące wzmocnienia cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej: Ministerstwo Infrastruktury, https://www.gov.pl/web/infrastruktura/informacje-biezace

Bezpieczeństwo infrastruktury krytycznej wymiar teleinformatyczny, Instytut Kościuszki, https://ik.org.pl/wp-content/uploads/bezpieczenstwo-infrastruktury-krytycznej-wymiar-teleinformatyczny_net.pdf

Portal CRN Polska, Bezpieczeństwo infrastruktury krytycznej, https://crn.pl/artykuly/bezpieczenstwo-infrastruktury-krytycznej/

Maciej z marketingiem związany jest od ponad 10 lat. W Supremo pracuje „na styku” strategii, kreacji i prowadzenia projektów promocyjnych od A do Z. Przy wykonywaniu codziennych obowiązków podczas budowania marki Supremo stawia na fakty, skuteczność oraz... spokój. Wierzy, że marketing to sztuka łączenia wizji z działaniem.

Bezpieczeństwo IT jest kluczowym aspektem funkcjonowania tzw. infrastruktury krytycznej – obejmującej m.in. energetykę, telekomunikację czy sieci wodociągowe. W tych branżach coraz częstsze zagrożenia dotyczące integralności danych i ataki cybernetyczne są realnie pojawiającym się wyzwaniem. Niestety, mogą mieć one poważne konsekwencje nawet dla bezpieczeństwa narodowego czy gospodarczego kraju.

Czy Twoi pracownicy korzystają z firmowego komputera do celów prywatnych lub na odwrót?

W jaki sposób i gdzie przechowujecie poufne dane – pliki, dokumenty, hasła itp.?

Jak zabezpieczacie firmowy sprzęt – komputery, telefony, tablety?

Czy zatrudniacie specjalistów ds. bezpieczeństwa danych lub zespół IT znający się na tej dziedzinie?

Czy kiedykolwiek padliście ofiarą cyberataku bądź wycieku danych przez błąd ludzki?

Czy monitorujecie na bieżąco zagrożenia związane z atakami na infrastrukturę cyfrową?

Jeśli te pytania pozostawiasz bez odpowiedzi lub chcesz odświeżyć sobie najważniejsze zasady i praktyki dotyczące cyberbezpieczeństwa w infrastrukturze krytycznej, koniecznie sprawdź nasz artykuł. Wskażemy w nim także źródła wsparcia systemów informatycznych dla organizacji z tego sektora.

Zachęcamy do czytania!

Kluczowe słowo w rozumieniu całej infrastruktury krytycznej to: bezpieczeństwo.

Jak można przeczytać na jednej z oficjalnych stron rządowych: infrastruktura krytyczna to rzeczywiste i cybernetyczne systemy (obiekty, urządzenia bądź instalacje) niezbędne do minimalnego funkcjonowania gospodarki i państwa.

Zarządzanie tymi systemami musi koncentrować się na kilku aspektach. Chodzi zarówno o ochronę przed występującymi niebezpieczeństwami, jak i dbanie o to, aby wszelkie pojawiające problemy występowały jak najkrócej oraz bywały łatwe do rozwiązania.

Takie podejście prowadzi do minimalizacji potencjalnych szkód i strat materialno-finansowych wynikających z niespodziewanych awarii czy ataków cyberprzestępców. Takich, które wpływają na ludzi („zwykłych” obywateli, przedsiębiorców itd.), a także na zagwarantowaniu ciągłości pracy instytucji i administracji publicznej.

Dlatego wszystkie podmioty, których praca polega na zarządzaniu bądź administrowaniu systemami czy też obiektami o zasadniczym znaczeniu dla państwa, oprócz zapewnienia ich bieżącego funkcjonowania, muszą koncentrować się również na ochronie przed zagrożeniami cyfrowymi, w tym m.in.:

Dlaczego więc wspominaną dbałość trzeba traktować jako priorytet i jest to tak ważne? O tym już za chwilę.

Zazwyczaj nie zastanawiamy się i nie widzimy, albo nawet nie wiemy, jaką rolę odgrywają systemy infrastruktury krytycznej w naszym codziennym życiu.

Jak już pisaliśmy wyżej, przez działania przestępców lub nieplanowanych zdarzeń (np. związanych z pogodą, katastrofami budowlanymi itp.), infrastruktura krytyczna może ulec uszkodzeniu, zniszczeniu czy też zakłóceniu jej działania. Ma to potencjalnie duże konsekwencje uderzające w komfort, finanse, a nawet życie wielu ludzi.

– Jesteśmy firmą, która dostarcza wodę, czyli kluczową usługę. Formalnie należymy do grupy podmiotów infrastruktury krytycznej. Nasz cel to zapewnienie ciągłości działania – zarówno w zakresie podstawowych usług, jak i bezpieczeństwa, również cyfrowego. Jest ono elementem dużego, kompleksowego podejścia – mówił podczas naszego webinaru Jarosław Szerszenowicz, Chief Digital Officer/Chief Information Officer – szef Cyfrowej Transformacji w Aquanet SA, jednym z największych w Polsce przedsiębiorstw wodociągowych, obsługujących ok. 900 000 mieszkańców powiatu poznańskiego i kilku okolicznych gmin.

– Dla przykładu: nasze ekipy jadąc na miejsce awarii czy na kontroli urządzeń, muszą mieć dostęp do dokumentacji, bieżących informacji. Wymaga to dwukierunkowej, niekoniecznie synchronicznej komunikacji – zapewnionej w bezpieczny sposób. Wykorzystujemy do tego wyłącznie łącza VPN, nie utrzymujemy żadnych otwartych kanałów w komunikacji formalnej – podkreśla.

Wchodząc w 2024 rok, nie tyle trzeba odpowiedzieć sobie na pytanie: „Czy procesy związane z cyberbezpieczeństwem to przyszłość rozwoju technologii i rozwoju organizacji?”, a po prostu zadbać o wdrożenie w życie bezpiecznych, wydajnych i sprawdzonych systemów IT – z terminem „na wczoraj”.

Przyjrzyjmy się, jak polskie prawo reguluje kwestie cyfrowego bezpieczeństwa infrastruktury krytycznej.

Trzeba mieć na uwadze to, że cyfrowa transformacja na masową skalę – mająca już miano czwartej rewolucji przemysłowej – niesie za sobą liczne wyzwania prawne.

Związane są one przede wszystkim z ciągłym dopasowywaniem regulacji do rozwijającej się technologii. Tym samym również pojawiającymi się coraz to nowszymi formami cyberprzestępstw i ich stopniem zaawansowania.

Jak można przeczytać w treści Ustawy: „określa ona organizację krajowego systemu cyberbezpieczeństwa oraz zadania i obowiązki podmiotów wchodzących w skład tego systemu”, a także ustala „sposób sprawowania nadzoru i kontroli w zakresie stosowania przepisów”.

Ponadto definiuje ona cyberbezpieczeństwo – jako „odporność systemów informacyjnych na działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy”.

Dbanie o bezpieczeństwo IT w infrastrukturze krytycznej wspomaga również Ustawa z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej oraz szereg innych rozporządzeń – wydanych zarówno przez Radę Ministrów, jak i poszczególne ministerstwa. Wpływ na procesy cybersecurity mają także dyrektywy różnych organów czy instytucji UE.

W latach 2019-2024 obowiązuje również Strategia Cyberbezpieczeństwa RP w sektorach publicznym, militarnym i prywatnym.

Ponadto środowisko może wspierać się przepisami RODO (ogólne Rozporządzenie o ochronie danych osobowych). Nie można również zapominać o działaniu stowarzyszeń, fundacji oraz organizacji wspierających i edukujących w zakresie cybersecurity czy wdrażania dobrych praktyk zarządzania bezpieczeństwem informacji.

Podsumowując, w ten sposób polska legislacja określiła, a także wdrożyła wytyczne pozwalające na szybkie wychodzenie z problemów związanych bezpośrednio z cyfrowymi incydentami oraz zagrożeniami. Zarówno, jeśli chodzi o ich wcześniejsze wykrywanie, jak i radzenie sobie z ich wystąpieniem, a następnie minimalizowaniem skutków ubocznych. Konkretne wymagania otrzymali również dostawcy usług, w tym m.in. obejmujących przetwarzanie danych w chmurze.

Rozdział 3. Ustawy, o której pisaliśmy przed chwilą, precyzyjnie określa obowiązki operatorów usług kluczowych – czyli podmiotów działających w branżach infrastruktury krytycznej.

Istotną częścią zadbania o cyberbezpieczeństwo jest współpraca biznesowa na linii podmiot infrastruktury krytycznej-dostawca usług IT.

Eksperci zauważają, że problemy dotyczące omawianych kluczowych systemów, przekładają się również na stabilność, rozwój oraz odbiór państwa lub jego jednostek przez obywateli, inwestorów czy nawet zewnętrzne instytucje.

Ponadto wg Ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa Operator musi powołać odpowiednie struktury zajmujące się cyberbezpieczeństwem lub znaleźć podmiot, który zadba o świadczenie usług w tym zakresie. W tym poprowadzenie audytów bezpieczeństwa kluczowych systemów IT – które w Supremo uważamy za podstawowe i kluczowe ze względu na cyberbezpieczeństwo.

Utrzymanie bezpieczeństwa IT w branży infrastruktury krytycznej nie jest możliwe bez przeprowadzenia cyfrowej transformacji.

– Automatyzacja jest podstawą do cyfryzacji. Można pewne obowiązki zautomatyzować i nie wykonywać ich ręcznie, ale nie będzie to do końca cyfryzacja sama w sobie. Cyfryzacja ma w pełni wykorzystywać potencjał automatyzacji pracy. Dlatego uruchamiając cały projekt, pod parasolem cyberbezpieczeństwa dążymy do tego, żeby zapewnić pracownikom działanie na tej samej konfiguracji, na tych samych aplikacjach – mówił Jarosław Szerszenowicz z przedsiębiorstwa Aquanet SA podczas naszego webinaru pt.: „Jak zaoszczędzić i ułatwić sobie życie w IT? Proste, sprawne, bezpieczne zarządzanie komputerami i telefonami z Microsoft Intune”.

Cyfrowa transformacja to zmiana, której efektem ma być bezpieczne korzystanie z technologii, np. chmurowych, w jak największym stopniu w danej organizacji.

Przekłada się to bezpośrednio na efektywność pracy, lepszą obsługę klientów, a więc wydajność całego podmiotu. Jest to również jeden z celów istnienia tych podmiotów infrastruktury krytycznej, które świadczą usługi dla danej grupy obywateli.

– Aquanet SA jest firmą, która już od wielu lat jest cyfryzowana. Natomiast staramy się podnosić jakość tej cyfryzacji poprzez wymianę narzędzi na te nowszej generacji. Wiąże się z to z pracą na wielu dokumentach, również papierowych. Staramy się je w jak największym stopniu digitalizować – stosować czy elektroniczne podpisy, czy też te formularze online w chmurze. Wszystko po to, żeby zapewnić wysoki poziom działań – komentował Jarosław Szerszenowicz, jako ekspert i gość spotkania online w Supremo.

Zrozumienie istoty cyfrowej zmiany to więc pierwszy krok do zapewnienia bezpieczeństwa IT danej instytucji, organizacji czy firmy. Jakie są najlepsze praktyki w tym zakresie?

Regularne przeprowadzanie analiz ryzyka cybernetycznego – identyfikujących zagrożenia, podatności i skutki potencjalnych incydentów.

Na podstawie tej oceny należy opracować plany zarządzania ryzykiem, które określają środki zapobiegawcze, wykrywające, reagujące i naprawcze – w tym polityki cyberbezpieczeństwa z realizacją zasad Zero Trust oraz konkretnych wymagań bezpieczeństwa, dostępów czy wykorzystania haseł przez pracowników.

Stosowanie się do obowiązujących norm, a także regulacji dotyczących cyberbezpieczeństwa infrastruktury krytycznej – wydawanych przez organy krajowe lub międzynarodowe.

Mogą one dotyczyć różnych kwestii, takich jak: wymagania techniczne, procesy zarządzania, audyty, certyfikacje.

Podnoszenie świadomości i kompetencji w zakresie cyberbezpieczeństwa – wśród wszystkich zainteresowanych stron, w tym pracowników, dostawców, partnerów czy klientów infrastruktury krytycznej.

– Budowanie cyfrowego środowiska pracy pracowników oznacza dla nas to, że z dowolnego miejsca z urządzenia należącego do firmy, pracownik może wykonać 90% operacji na swoim stanowisku – podkreślał Jarosław Szerszenowicz.

Do tego niezbędne jest zapewnienie regularnych szkoleń odnośnie do cyberbezpieczeństwa, uwzględniających aktualne zagrożenia czy potencjalne scenariusze w danej branży.

Bieżący kontakt z innymi podmiotami zajmującymi się cyberbezpieczeństwem infrastruktury krytycznej – w tym z organami publicznymi, sektorem prywatnym, a także organizacjami międzynarodowymi.

Warto wykorzystywać istniejące platformy i inicjatywy dotyczące współpracy oraz wymiany informacji, takie jak: centra reagowania na incydenty cybernetyczne lub grupy robocze.

Monitorowanie i ocenianie skuteczności działań związanych z cyberbezpieczeństwem infrastruktury krytycznej. Wprowadzanie niezbędnych poprawek oraz ulepszeń.

– Chcemy, żeby około 95% klientów było obsługiwanych zdalnie, a więc cyfrowo. Jest to duża zmiana, chociażby w podejściu do tego, że zamiast dyktować pewne dane naszemu pracownikowi, klient będzie mógł podać je na urządzeniu mobilnym, np. na tablecie. Wówczas takie urządzenie też musimy odpowiednio zabezpieczyć – stwierdzał Jarosław Szerszenowicz.

Należy śledzić i adaptować nowe technologie, które mogą zwiększyć poziom cyberbezpieczeństwa infrastruktury krytycznej, a dodatkowo nawet zmniejszając koszty.

– Chmurowe, cyfrowe środowisko pracy to przecież nie tylko dostarczenie aplikacji do wysłania maila i komunikatora. To także całe otoczenie związane z wykorzystywanymi aplikacjami. Nazywam to wykorzystaniem potencjału cyfrowego, zasobów chmurowych, do tego, żeby ułatwiać pracę. Tym samym specjaliści mogą dostarczać lepsze efekty dla organizacji oraz klienta końcowego – mówił ekspert ds. cybersecurity – Grzegorz Sadziak, Solution Architect – Presales Engineer/Security Lead w Supremo.

Jak to wszystko odpowiednio wdrożyć w życie? Mamy na to rozwiązanie!

To narzędzie do zdalnego zarządzania komputerami i telefonami w chmurze. Umożliwia administrowanie urządzeniami oraz aplikacjami mobilnymi z różnych systemów operacyjnych.

– Microsoft Intune to usługa, która jest osadzona stricte w chmurze. Co do zasady odpowiada za zarządzanie najbliższymi urządzeniami użytkownika. Czyli w praktyce całym sprzętem, którym ten użytkownik wykorzystuje. Są to komputery stacjonarne, laptopy, smartfony, tablety – nakreślał Grzegorz Sadziak na webinarze, do którego w każdej chwili możesz zamówić dostęp, pisząc do nas tutaj.

Główne korzyści z Microsoft Intune to m.in.:

– Intune pomaga administrować urządzeniami końcowymi IoT. Takimi więc, które mają swój własny system operacyjny, ale należą do świata internetu rzeczy i wykonują pewne procesy automatycznie. Są to także urządzenia współdzielone, takie jak kioski, z których korzysta wielu różnych użytkowników – dodawał Grzegorz.

Intune sam w sobie może być nośnikiem budowania polityk dla urządzeń, np. polityk dynamicznych, zmieniających się w kontekście danego urządzenia czy użytkownika, który z niego korzysta. Co istotne – z perspektywy infrastruktury IT z zastosowaniem rozwiązań Microsoft, pracownik jest wówczas silnie powiązany Intune. Ten z kolei jest mocno zintegrowany z usługą Microsoft Entra ID (dawniej Azure Active Directory).

Intune to więc niezbędny element w budowie modelu Zero Trust. Jeśli w Twojej organizacji myśli się o jego zastosowaniu lub jesteście do tego zobligowani w ramach wytycznych dla infrastruktury krytycznej, polecamy zwrócić uwagę na rozwiązania typowe dla zarządzania urządzeniami końcowymi – czyli w szczególności na Microsoft Intune.

Podstawą jest podjęcie odpowiednich środków zapobiegawczych – działań skutecznych, ale również zgodnych z prawem.

W Supremo mamy wieloletnie doświadczenie w pracy z klientami z branży infrastruktury krytycznej, takimi jak m.in.: wodociągi, energetyka, telekomunikacja, przemysł, zdrowie czy finanse. Dlatego kompleksowo pomożemy również i Twojej organizacji.

Koniecznie daj nam znać, z jakim wyzwaniem zmagacie się na co dzień w Waszym przedsiębiorstwie!

Zalecenia w zakresie cyberbezpieczeństwa dla użytkowników systemów hybrydowych wykorzystujących komponenty chmury publicznej Microsoft, Ministerstwo Cyfryzacji, https://www.gov.pl/attachment/19885ad0-24c8-45b3-8896-a5168384eec5

Krajowy system cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej, Ministerstwo Cyfryzacji, https://www.gov.pl/web/cyfryzacja/krajowy-system-cyberbezpieczenstwa-

Internetowy System Aktów Prawnych, Dziennik Ustaw: Ustawa z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU20180001560

Działania dotyczące wzmocnienia cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej: Ministerstwo Infrastruktury, https://www.gov.pl/web/infrastruktura/informacje-biezace

Bezpieczeństwo infrastruktury krytycznej wymiar teleinformatyczny, Instytut Kościuszki, https://ik.org.pl/wp-content/uploads/bezpieczenstwo-infrastruktury-krytycznej-wymiar-teleinformatyczny_net.pdf

Portal CRN Polska, Bezpieczeństwo infrastruktury krytycznej, https://crn.pl/artykuly/bezpieczenstwo-infrastruktury-krytycznej/

Maciej z marketingiem związany jest od ponad 10 lat. W Supremo pracuje „na styku” strategii, kreacji i prowadzenia projektów promocyjnych od A do Z. Przy wykonywaniu codziennych obowiązków podczas budowania marki Supremo stawia na fakty, skuteczność oraz... spokój. Wierzy, że marketing to sztuka łączenia wizji z działaniem.

Bezpieczeństwo IT jest kluczowym aspektem funkcjonowania tzw. infrastruktury krytycznej – obejmującej m.in. energetykę, telekomunikację czy sieci wodociągowe. W tych branżach coraz częstsze zagrożenia dotyczące integralności danych i ataki cybernetyczne są realnie pojawiającym się wyzwaniem. Niestety, mogą mieć one poważne konsekwencje nawet dla bezpieczeństwa narodowego czy gospodarczego kraju.

Czy Twoi pracownicy korzystają z firmowego komputera do celów prywatnych lub na odwrót?

W jaki sposób i gdzie przechowujecie poufne dane – pliki, dokumenty, hasła itp.?

Jak zabezpieczacie firmowy sprzęt – komputery, telefony, tablety?

Czy zatrudniacie specjalistów ds. bezpieczeństwa danych lub zespół IT znający się na tej dziedzinie?

Czy kiedykolwiek padliście ofiarą cyberataku bądź wycieku danych przez błąd ludzki?

Czy monitorujecie na bieżąco zagrożenia związane z atakami na infrastrukturę cyfrową?

Jeśli te pytania pozostawiasz bez odpowiedzi lub chcesz odświeżyć sobie najważniejsze zasady i praktyki dotyczące cyberbezpieczeństwa w infrastrukturze krytycznej, koniecznie sprawdź nasz artykuł. Wskażemy w nim także źródła wsparcia systemów informatycznych dla organizacji z tego sektora.

Zachęcamy do czytania!

Kluczowe słowo w rozumieniu całej infrastruktury krytycznej to: bezpieczeństwo.

Jak można przeczytać na jednej z oficjalnych stron rządowych: infrastruktura krytyczna to rzeczywiste i cybernetyczne systemy (obiekty, urządzenia bądź instalacje) niezbędne do minimalnego funkcjonowania gospodarki i państwa.

Zarządzanie tymi systemami musi koncentrować się na kilku aspektach. Chodzi zarówno o ochronę przed występującymi niebezpieczeństwami, jak i dbanie o to, aby wszelkie pojawiające problemy występowały jak najkrócej oraz bywały łatwe do rozwiązania.

Takie podejście prowadzi do minimalizacji potencjalnych szkód i strat materialno-finansowych wynikających z niespodziewanych awarii czy ataków cyberprzestępców. Takich, które wpływają na ludzi („zwykłych” obywateli, przedsiębiorców itd.), a także na zagwarantowaniu ciągłości pracy instytucji i administracji publicznej.

Dlatego wszystkie podmioty, których praca polega na zarządzaniu bądź administrowaniu systemami czy też obiektami o zasadniczym znaczeniu dla państwa, oprócz zapewnienia ich bieżącego funkcjonowania, muszą koncentrować się również na ochronie przed zagrożeniami cyfrowymi, w tym m.in.:

Dlaczego więc wspominaną dbałość trzeba traktować jako priorytet i jest to tak ważne? O tym już za chwilę.

Zazwyczaj nie zastanawiamy się i nie widzimy, albo nawet nie wiemy, jaką rolę odgrywają systemy infrastruktury krytycznej w naszym codziennym życiu.

Jak już pisaliśmy wyżej, przez działania przestępców lub nieplanowanych zdarzeń (np. związanych z pogodą, katastrofami budowlanymi itp.), infrastruktura krytyczna może ulec uszkodzeniu, zniszczeniu czy też zakłóceniu jej działania. Ma to potencjalnie duże konsekwencje uderzające w komfort, finanse, a nawet życie wielu ludzi.

– Jesteśmy firmą, która dostarcza wodę, czyli kluczową usługę. Formalnie należymy do grupy podmiotów infrastruktury krytycznej. Nasz cel to zapewnienie ciągłości działania – zarówno w zakresie podstawowych usług, jak i bezpieczeństwa, również cyfrowego. Jest ono elementem dużego, kompleksowego podejścia – mówił podczas naszego webinaru Jarosław Szerszenowicz, Chief Digital Officer/Chief Information Officer – szef Cyfrowej Transformacji w Aquanet SA, jednym z największych w Polsce przedsiębiorstw wodociągowych, obsługujących ok. 900 000 mieszkańców powiatu poznańskiego i kilku okolicznych gmin.

– Dla przykładu: nasze ekipy jadąc na miejsce awarii czy na kontroli urządzeń, muszą mieć dostęp do dokumentacji, bieżących informacji. Wymaga to dwukierunkowej, niekoniecznie synchronicznej komunikacji – zapewnionej w bezpieczny sposób. Wykorzystujemy do tego wyłącznie łącza VPN, nie utrzymujemy żadnych otwartych kanałów w komunikacji formalnej – podkreśla.

Wchodząc w 2024 rok, nie tyle trzeba odpowiedzieć sobie na pytanie: „Czy procesy związane z cyberbezpieczeństwem to przyszłość rozwoju technologii i rozwoju organizacji?”, a po prostu zadbać o wdrożenie w życie bezpiecznych, wydajnych i sprawdzonych systemów IT – z terminem „na wczoraj”.

Przyjrzyjmy się, jak polskie prawo reguluje kwestie cyfrowego bezpieczeństwa infrastruktury krytycznej.

Trzeba mieć na uwadze to, że cyfrowa transformacja na masową skalę – mająca już miano czwartej rewolucji przemysłowej – niesie za sobą liczne wyzwania prawne.

Związane są one przede wszystkim z ciągłym dopasowywaniem regulacji do rozwijającej się technologii. Tym samym również pojawiającymi się coraz to nowszymi formami cyberprzestępstw i ich stopniem zaawansowania.

Jak można przeczytać w treści Ustawy: „określa ona organizację krajowego systemu cyberbezpieczeństwa oraz zadania i obowiązki podmiotów wchodzących w skład tego systemu”, a także ustala „sposób sprawowania nadzoru i kontroli w zakresie stosowania przepisów”.

Ponadto definiuje ona cyberbezpieczeństwo – jako „odporność systemów informacyjnych na działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy”.

Dbanie o bezpieczeństwo IT w infrastrukturze krytycznej wspomaga również Ustawa z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej oraz szereg innych rozporządzeń – wydanych zarówno przez Radę Ministrów, jak i poszczególne ministerstwa. Wpływ na procesy cybersecurity mają także dyrektywy różnych organów czy instytucji UE.

W latach 2019-2024 obowiązuje również Strategia Cyberbezpieczeństwa RP w sektorach publicznym, militarnym i prywatnym.

Ponadto środowisko może wspierać się przepisami RODO (ogólne Rozporządzenie o ochronie danych osobowych). Nie można również zapominać o działaniu stowarzyszeń, fundacji oraz organizacji wspierających i edukujących w zakresie cybersecurity czy wdrażania dobrych praktyk zarządzania bezpieczeństwem informacji.

Podsumowując, w ten sposób polska legislacja określiła, a także wdrożyła wytyczne pozwalające na szybkie wychodzenie z problemów związanych bezpośrednio z cyfrowymi incydentami oraz zagrożeniami. Zarówno, jeśli chodzi o ich wcześniejsze wykrywanie, jak i radzenie sobie z ich wystąpieniem, a następnie minimalizowaniem skutków ubocznych. Konkretne wymagania otrzymali również dostawcy usług, w tym m.in. obejmujących przetwarzanie danych w chmurze.

Rozdział 3. Ustawy, o której pisaliśmy przed chwilą, precyzyjnie określa obowiązki operatorów usług kluczowych – czyli podmiotów działających w branżach infrastruktury krytycznej.

Istotną częścią zadbania o cyberbezpieczeństwo jest współpraca biznesowa na linii podmiot infrastruktury krytycznej-dostawca usług IT.

Eksperci zauważają, że problemy dotyczące omawianych kluczowych systemów, przekładają się również na stabilność, rozwój oraz odbiór państwa lub jego jednostek przez obywateli, inwestorów czy nawet zewnętrzne instytucje.

Ponadto wg Ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa Operator musi powołać odpowiednie struktury zajmujące się cyberbezpieczeństwem lub znaleźć podmiot, który zadba o świadczenie usług w tym zakresie. W tym poprowadzenie audytów bezpieczeństwa kluczowych systemów IT – które w Supremo uważamy za podstawowe i kluczowe ze względu na cyberbezpieczeństwo.

Utrzymanie bezpieczeństwa IT w branży infrastruktury krytycznej nie jest możliwe bez przeprowadzenia cyfrowej transformacji.

– Automatyzacja jest podstawą do cyfryzacji. Można pewne obowiązki zautomatyzować i nie wykonywać ich ręcznie, ale nie będzie to do końca cyfryzacja sama w sobie. Cyfryzacja ma w pełni wykorzystywać potencjał automatyzacji pracy. Dlatego uruchamiając cały projekt, pod parasolem cyberbezpieczeństwa dążymy do tego, żeby zapewnić pracownikom działanie na tej samej konfiguracji, na tych samych aplikacjach – mówił Jarosław Szerszenowicz z przedsiębiorstwa Aquanet SA podczas naszego webinaru pt.: „Jak zaoszczędzić i ułatwić sobie życie w IT? Proste, sprawne, bezpieczne zarządzanie komputerami i telefonami z Microsoft Intune”.

Cyfrowa transformacja to zmiana, której efektem ma być bezpieczne korzystanie z technologii, np. chmurowych, w jak największym stopniu w danej organizacji.

Przekłada się to bezpośrednio na efektywność pracy, lepszą obsługę klientów, a więc wydajność całego podmiotu. Jest to również jeden z celów istnienia tych podmiotów infrastruktury krytycznej, które świadczą usługi dla danej grupy obywateli.

– Aquanet SA jest firmą, która już od wielu lat jest cyfryzowana. Natomiast staramy się podnosić jakość tej cyfryzacji poprzez wymianę narzędzi na te nowszej generacji. Wiąże się z to z pracą na wielu dokumentach, również papierowych. Staramy się je w jak największym stopniu digitalizować – stosować czy elektroniczne podpisy, czy też te formularze online w chmurze. Wszystko po to, żeby zapewnić wysoki poziom działań – komentował Jarosław Szerszenowicz, jako ekspert i gość spotkania online w Supremo.

Zrozumienie istoty cyfrowej zmiany to więc pierwszy krok do zapewnienia bezpieczeństwa IT danej instytucji, organizacji czy firmy. Jakie są najlepsze praktyki w tym zakresie?

Regularne przeprowadzanie analiz ryzyka cybernetycznego – identyfikujących zagrożenia, podatności i skutki potencjalnych incydentów.

Na podstawie tej oceny należy opracować plany zarządzania ryzykiem, które określają środki zapobiegawcze, wykrywające, reagujące i naprawcze – w tym polityki cyberbezpieczeństwa z realizacją zasad Zero Trust oraz konkretnych wymagań bezpieczeństwa, dostępów czy wykorzystania haseł przez pracowników.

Stosowanie się do obowiązujących norm, a także regulacji dotyczących cyberbezpieczeństwa infrastruktury krytycznej – wydawanych przez organy krajowe lub międzynarodowe.

Mogą one dotyczyć różnych kwestii, takich jak: wymagania techniczne, procesy zarządzania, audyty, certyfikacje.

Podnoszenie świadomości i kompetencji w zakresie cyberbezpieczeństwa – wśród wszystkich zainteresowanych stron, w tym pracowników, dostawców, partnerów czy klientów infrastruktury krytycznej.

– Budowanie cyfrowego środowiska pracy pracowników oznacza dla nas to, że z dowolnego miejsca z urządzenia należącego do firmy, pracownik może wykonać 90% operacji na swoim stanowisku – podkreślał Jarosław Szerszenowicz.

Do tego niezbędne jest zapewnienie regularnych szkoleń odnośnie do cyberbezpieczeństwa, uwzględniających aktualne zagrożenia czy potencjalne scenariusze w danej branży.

Bieżący kontakt z innymi podmiotami zajmującymi się cyberbezpieczeństwem infrastruktury krytycznej – w tym z organami publicznymi, sektorem prywatnym, a także organizacjami międzynarodowymi.

Warto wykorzystywać istniejące platformy i inicjatywy dotyczące współpracy oraz wymiany informacji, takie jak: centra reagowania na incydenty cybernetyczne lub grupy robocze.

Monitorowanie i ocenianie skuteczności działań związanych z cyberbezpieczeństwem infrastruktury krytycznej. Wprowadzanie niezbędnych poprawek oraz ulepszeń.

– Chcemy, żeby około 95% klientów było obsługiwanych zdalnie, a więc cyfrowo. Jest to duża zmiana, chociażby w podejściu do tego, że zamiast dyktować pewne dane naszemu pracownikowi, klient będzie mógł podać je na urządzeniu mobilnym, np. na tablecie. Wówczas takie urządzenie też musimy odpowiednio zabezpieczyć – stwierdzał Jarosław Szerszenowicz.

Należy śledzić i adaptować nowe technologie, które mogą zwiększyć poziom cyberbezpieczeństwa infrastruktury krytycznej, a dodatkowo nawet zmniejszając koszty.

– Chmurowe, cyfrowe środowisko pracy to przecież nie tylko dostarczenie aplikacji do wysłania maila i komunikatora. To także całe otoczenie związane z wykorzystywanymi aplikacjami. Nazywam to wykorzystaniem potencjału cyfrowego, zasobów chmurowych, do tego, żeby ułatwiać pracę. Tym samym specjaliści mogą dostarczać lepsze efekty dla organizacji oraz klienta końcowego – mówił ekspert ds. cybersecurity – Grzegorz Sadziak, Solution Architect – Presales Engineer/Security Lead w Supremo.

Jak to wszystko odpowiednio wdrożyć w życie? Mamy na to rozwiązanie!

To narzędzie do zdalnego zarządzania komputerami i telefonami w chmurze. Umożliwia administrowanie urządzeniami oraz aplikacjami mobilnymi z różnych systemów operacyjnych.

– Microsoft Intune to usługa, która jest osadzona stricte w chmurze. Co do zasady odpowiada za zarządzanie najbliższymi urządzeniami użytkownika. Czyli w praktyce całym sprzętem, którym ten użytkownik wykorzystuje. Są to komputery stacjonarne, laptopy, smartfony, tablety – nakreślał Grzegorz Sadziak na webinarze, do którego w każdej chwili możesz zamówić dostęp, pisząc do nas tutaj.

Główne korzyści z Microsoft Intune to m.in.:

– Intune pomaga administrować urządzeniami końcowymi IoT. Takimi więc, które mają swój własny system operacyjny, ale należą do świata internetu rzeczy i wykonują pewne procesy automatycznie. Są to także urządzenia współdzielone, takie jak kioski, z których korzysta wielu różnych użytkowników – dodawał Grzegorz.

Intune sam w sobie może być nośnikiem budowania polityk dla urządzeń, np. polityk dynamicznych, zmieniających się w kontekście danego urządzenia czy użytkownika, który z niego korzysta. Co istotne – z perspektywy infrastruktury IT z zastosowaniem rozwiązań Microsoft, pracownik jest wówczas silnie powiązany Intune. Ten z kolei jest mocno zintegrowany z usługą Microsoft Entra ID (dawniej Azure Active Directory).

Intune to więc niezbędny element w budowie modelu Zero Trust. Jeśli w Twojej organizacji myśli się o jego zastosowaniu lub jesteście do tego zobligowani w ramach wytycznych dla infrastruktury krytycznej, polecamy zwrócić uwagę na rozwiązania typowe dla zarządzania urządzeniami końcowymi – czyli w szczególności na Microsoft Intune.

Podstawą jest podjęcie odpowiednich środków zapobiegawczych – działań skutecznych, ale również zgodnych z prawem.

W Supremo mamy wieloletnie doświadczenie w pracy z klientami z branży infrastruktury krytycznej, takimi jak m.in.: wodociągi, energetyka, telekomunikacja, przemysł, zdrowie czy finanse. Dlatego kompleksowo pomożemy również i Twojej organizacji.

Koniecznie daj nam znać, z jakim wyzwaniem zmagacie się na co dzień w Waszym przedsiębiorstwie!

Zalecenia w zakresie cyberbezpieczeństwa dla użytkowników systemów hybrydowych wykorzystujących komponenty chmury publicznej Microsoft, Ministerstwo Cyfryzacji, https://www.gov.pl/attachment/19885ad0-24c8-45b3-8896-a5168384eec5

Krajowy system cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej, Ministerstwo Cyfryzacji, https://www.gov.pl/web/cyfryzacja/krajowy-system-cyberbezpieczenstwa-

Internetowy System Aktów Prawnych, Dziennik Ustaw: Ustawa z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU20180001560

Działania dotyczące wzmocnienia cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej: Ministerstwo Infrastruktury, https://www.gov.pl/web/infrastruktura/informacje-biezace

Bezpieczeństwo infrastruktury krytycznej wymiar teleinformatyczny, Instytut Kościuszki, https://ik.org.pl/wp-content/uploads/bezpieczenstwo-infrastruktury-krytycznej-wymiar-teleinformatyczny_net.pdf

Portal CRN Polska, Bezpieczeństwo infrastruktury krytycznej, https://crn.pl/artykuly/bezpieczenstwo-infrastruktury-krytycznej/

Maciej z marketingiem związany jest od ponad 10 lat. W Supremo pracuje „na styku” strategii, kreacji i prowadzenia projektów promocyjnych od A do Z. Przy wykonywaniu codziennych obowiązków podczas budowania marki Supremo stawia na fakty, skuteczność oraz... spokój. Wierzy, że marketing to sztuka łączenia wizji z działaniem.

Bezpieczeństwo IT jest kluczowym aspektem funkcjonowania tzw. infrastruktury krytycznej – obejmującej m.in. energetykę, telekomunikację czy sieci wodociągowe. W tych branżach coraz częstsze zagrożenia dotyczące integralności danych i ataki cybernetyczne są realnie pojawiającym się wyzwaniem. Niestety, mogą mieć one poważne konsekwencje nawet dla bezpieczeństwa narodowego czy gospodarczego kraju.

Czy Twoi pracownicy korzystają z firmowego komputera do celów prywatnych lub na odwrót?

W jaki sposób i gdzie przechowujecie poufne dane – pliki, dokumenty, hasła itp.?

Jak zabezpieczacie firmowy sprzęt – komputery, telefony, tablety?

Czy zatrudniacie specjalistów ds. bezpieczeństwa danych lub zespół IT znający się na tej dziedzinie?

Czy kiedykolwiek padliście ofiarą cyberataku bądź wycieku danych przez błąd ludzki?

Czy monitorujecie na bieżąco zagrożenia związane z atakami na infrastrukturę cyfrową?

Jeśli te pytania pozostawiasz bez odpowiedzi lub chcesz odświeżyć sobie najważniejsze zasady i praktyki dotyczące cyberbezpieczeństwa w infrastrukturze krytycznej, koniecznie sprawdź nasz artykuł. Wskażemy w nim także źródła wsparcia systemów informatycznych dla organizacji z tego sektora.

Zachęcamy do czytania!

Kluczowe słowo w rozumieniu całej infrastruktury krytycznej to: bezpieczeństwo.

Jak można przeczytać na jednej z oficjalnych stron rządowych: infrastruktura krytyczna to rzeczywiste i cybernetyczne systemy (obiekty, urządzenia bądź instalacje) niezbędne do minimalnego funkcjonowania gospodarki i państwa.

Zarządzanie tymi systemami musi koncentrować się na kilku aspektach. Chodzi zarówno o ochronę przed występującymi niebezpieczeństwami, jak i dbanie o to, aby wszelkie pojawiające problemy występowały jak najkrócej oraz bywały łatwe do rozwiązania.

Takie podejście prowadzi do minimalizacji potencjalnych szkód i strat materialno-finansowych wynikających z niespodziewanych awarii czy ataków cyberprzestępców. Takich, które wpływają na ludzi („zwykłych” obywateli, przedsiębiorców itd.), a także na zagwarantowaniu ciągłości pracy instytucji i administracji publicznej.

Dlatego wszystkie podmioty, których praca polega na zarządzaniu bądź administrowaniu systemami czy też obiektami o zasadniczym znaczeniu dla państwa, oprócz zapewnienia ich bieżącego funkcjonowania, muszą koncentrować się również na ochronie przed zagrożeniami cyfrowymi, w tym m.in.:

Dlaczego więc wspominaną dbałość trzeba traktować jako priorytet i jest to tak ważne? O tym już za chwilę.

Zazwyczaj nie zastanawiamy się i nie widzimy, albo nawet nie wiemy, jaką rolę odgrywają systemy infrastruktury krytycznej w naszym codziennym życiu.

Jak już pisaliśmy wyżej, przez działania przestępców lub nieplanowanych zdarzeń (np. związanych z pogodą, katastrofami budowlanymi itp.), infrastruktura krytyczna może ulec uszkodzeniu, zniszczeniu czy też zakłóceniu jej działania. Ma to potencjalnie duże konsekwencje uderzające w komfort, finanse, a nawet życie wielu ludzi.

– Jesteśmy firmą, która dostarcza wodę, czyli kluczową usługę. Formalnie należymy do grupy podmiotów infrastruktury krytycznej. Nasz cel to zapewnienie ciągłości działania – zarówno w zakresie podstawowych usług, jak i bezpieczeństwa, również cyfrowego. Jest ono elementem dużego, kompleksowego podejścia – mówił podczas naszego webinaru Jarosław Szerszenowicz, Chief Digital Officer/Chief Information Officer – szef Cyfrowej Transformacji w Aquanet SA, jednym z największych w Polsce przedsiębiorstw wodociągowych, obsługujących ok. 900 000 mieszkańców powiatu poznańskiego i kilku okolicznych gmin.

– Dla przykładu: nasze ekipy jadąc na miejsce awarii czy na kontroli urządzeń, muszą mieć dostęp do dokumentacji, bieżących informacji. Wymaga to dwukierunkowej, niekoniecznie synchronicznej komunikacji – zapewnionej w bezpieczny sposób. Wykorzystujemy do tego wyłącznie łącza VPN, nie utrzymujemy żadnych otwartych kanałów w komunikacji formalnej – podkreśla.

Wchodząc w 2024 rok, nie tyle trzeba odpowiedzieć sobie na pytanie: „Czy procesy związane z cyberbezpieczeństwem to przyszłość rozwoju technologii i rozwoju organizacji?”, a po prostu zadbać o wdrożenie w życie bezpiecznych, wydajnych i sprawdzonych systemów IT – z terminem „na wczoraj”.

Przyjrzyjmy się, jak polskie prawo reguluje kwestie cyfrowego bezpieczeństwa infrastruktury krytycznej.

Trzeba mieć na uwadze to, że cyfrowa transformacja na masową skalę – mająca już miano czwartej rewolucji przemysłowej – niesie za sobą liczne wyzwania prawne.

Związane są one przede wszystkim z ciągłym dopasowywaniem regulacji do rozwijającej się technologii. Tym samym również pojawiającymi się coraz to nowszymi formami cyberprzestępstw i ich stopniem zaawansowania.

Jak można przeczytać w treści Ustawy: „określa ona organizację krajowego systemu cyberbezpieczeństwa oraz zadania i obowiązki podmiotów wchodzących w skład tego systemu”, a także ustala „sposób sprawowania nadzoru i kontroli w zakresie stosowania przepisów”.

Ponadto definiuje ona cyberbezpieczeństwo – jako „odporność systemów informacyjnych na działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy”.

Dbanie o bezpieczeństwo IT w infrastrukturze krytycznej wspomaga również Ustawa z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej oraz szereg innych rozporządzeń – wydanych zarówno przez Radę Ministrów, jak i poszczególne ministerstwa. Wpływ na procesy cybersecurity mają także dyrektywy różnych organów czy instytucji UE.

W latach 2019-2024 obowiązuje również Strategia Cyberbezpieczeństwa RP w sektorach publicznym, militarnym i prywatnym.

Ponadto środowisko może wspierać się przepisami RODO (ogólne Rozporządzenie o ochronie danych osobowych). Nie można również zapominać o działaniu stowarzyszeń, fundacji oraz organizacji wspierających i edukujących w zakresie cybersecurity czy wdrażania dobrych praktyk zarządzania bezpieczeństwem informacji.

Podsumowując, w ten sposób polska legislacja określiła, a także wdrożyła wytyczne pozwalające na szybkie wychodzenie z problemów związanych bezpośrednio z cyfrowymi incydentami oraz zagrożeniami. Zarówno, jeśli chodzi o ich wcześniejsze wykrywanie, jak i radzenie sobie z ich wystąpieniem, a następnie minimalizowaniem skutków ubocznych. Konkretne wymagania otrzymali również dostawcy usług, w tym m.in. obejmujących przetwarzanie danych w chmurze.

Rozdział 3. Ustawy, o której pisaliśmy przed chwilą, precyzyjnie określa obowiązki operatorów usług kluczowych – czyli podmiotów działających w branżach infrastruktury krytycznej.

Istotną częścią zadbania o cyberbezpieczeństwo jest współpraca biznesowa na linii podmiot infrastruktury krytycznej-dostawca usług IT.

Eksperci zauważają, że problemy dotyczące omawianych kluczowych systemów, przekładają się również na stabilność, rozwój oraz odbiór państwa lub jego jednostek przez obywateli, inwestorów czy nawet zewnętrzne instytucje.

Ponadto wg Ustawy z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa Operator musi powołać odpowiednie struktury zajmujące się cyberbezpieczeństwem lub znaleźć podmiot, który zadba o świadczenie usług w tym zakresie. W tym poprowadzenie audytów bezpieczeństwa kluczowych systemów IT – które w Supremo uważamy za podstawowe i kluczowe ze względu na cyberbezpieczeństwo.

Utrzymanie bezpieczeństwa IT w branży infrastruktury krytycznej nie jest możliwe bez przeprowadzenia cyfrowej transformacji.

– Automatyzacja jest podstawą do cyfryzacji. Można pewne obowiązki zautomatyzować i nie wykonywać ich ręcznie, ale nie będzie to do końca cyfryzacja sama w sobie. Cyfryzacja ma w pełni wykorzystywać potencjał automatyzacji pracy. Dlatego uruchamiając cały projekt, pod parasolem cyberbezpieczeństwa dążymy do tego, żeby zapewnić pracownikom działanie na tej samej konfiguracji, na tych samych aplikacjach – mówił Jarosław Szerszenowicz z przedsiębiorstwa Aquanet SA podczas naszego webinaru pt.: „Jak zaoszczędzić i ułatwić sobie życie w IT? Proste, sprawne, bezpieczne zarządzanie komputerami i telefonami z Microsoft Intune”.

Cyfrowa transformacja to zmiana, której efektem ma być bezpieczne korzystanie z technologii, np. chmurowych, w jak największym stopniu w danej organizacji.

Przekłada się to bezpośrednio na efektywność pracy, lepszą obsługę klientów, a więc wydajność całego podmiotu. Jest to również jeden z celów istnienia tych podmiotów infrastruktury krytycznej, które świadczą usługi dla danej grupy obywateli.

– Aquanet SA jest firmą, która już od wielu lat jest cyfryzowana. Natomiast staramy się podnosić jakość tej cyfryzacji poprzez wymianę narzędzi na te nowszej generacji. Wiąże się z to z pracą na wielu dokumentach, również papierowych. Staramy się je w jak największym stopniu digitalizować – stosować czy elektroniczne podpisy, czy też te formularze online w chmurze. Wszystko po to, żeby zapewnić wysoki poziom działań – komentował Jarosław Szerszenowicz, jako ekspert i gość spotkania online w Supremo.

Zrozumienie istoty cyfrowej zmiany to więc pierwszy krok do zapewnienia bezpieczeństwa IT danej instytucji, organizacji czy firmy. Jakie są najlepsze praktyki w tym zakresie?

Regularne przeprowadzanie analiz ryzyka cybernetycznego – identyfikujących zagrożenia, podatności i skutki potencjalnych incydentów.

Na podstawie tej oceny należy opracować plany zarządzania ryzykiem, które określają środki zapobiegawcze, wykrywające, reagujące i naprawcze – w tym polityki cyberbezpieczeństwa z realizacją zasad Zero Trust oraz konkretnych wymagań bezpieczeństwa, dostępów czy wykorzystania haseł przez pracowników.

Stosowanie się do obowiązujących norm, a także regulacji dotyczących cyberbezpieczeństwa infrastruktury krytycznej – wydawanych przez organy krajowe lub międzynarodowe.

Mogą one dotyczyć różnych kwestii, takich jak: wymagania techniczne, procesy zarządzania, audyty, certyfikacje.

Podnoszenie świadomości i kompetencji w zakresie cyberbezpieczeństwa – wśród wszystkich zainteresowanych stron, w tym pracowników, dostawców, partnerów czy klientów infrastruktury krytycznej.

– Budowanie cyfrowego środowiska pracy pracowników oznacza dla nas to, że z dowolnego miejsca z urządzenia należącego do firmy, pracownik może wykonać 90% operacji na swoim stanowisku – podkreślał Jarosław Szerszenowicz.

Do tego niezbędne jest zapewnienie regularnych szkoleń odnośnie do cyberbezpieczeństwa, uwzględniających aktualne zagrożenia czy potencjalne scenariusze w danej branży.

Bieżący kontakt z innymi podmiotami zajmującymi się cyberbezpieczeństwem infrastruktury krytycznej – w tym z organami publicznymi, sektorem prywatnym, a także organizacjami międzynarodowymi.

Warto wykorzystywać istniejące platformy i inicjatywy dotyczące współpracy oraz wymiany informacji, takie jak: centra reagowania na incydenty cybernetyczne lub grupy robocze.

Monitorowanie i ocenianie skuteczności działań związanych z cyberbezpieczeństwem infrastruktury krytycznej. Wprowadzanie niezbędnych poprawek oraz ulepszeń.

– Chcemy, żeby około 95% klientów było obsługiwanych zdalnie, a więc cyfrowo. Jest to duża zmiana, chociażby w podejściu do tego, że zamiast dyktować pewne dane naszemu pracownikowi, klient będzie mógł podać je na urządzeniu mobilnym, np. na tablecie. Wówczas takie urządzenie też musimy odpowiednio zabezpieczyć – stwierdzał Jarosław Szerszenowicz.

Należy śledzić i adaptować nowe technologie, które mogą zwiększyć poziom cyberbezpieczeństwa infrastruktury krytycznej, a dodatkowo nawet zmniejszając koszty.

– Chmurowe, cyfrowe środowisko pracy to przecież nie tylko dostarczenie aplikacji do wysłania maila i komunikatora. To także całe otoczenie związane z wykorzystywanymi aplikacjami. Nazywam to wykorzystaniem potencjału cyfrowego, zasobów chmurowych, do tego, żeby ułatwiać pracę. Tym samym specjaliści mogą dostarczać lepsze efekty dla organizacji oraz klienta końcowego – mówił ekspert ds. cybersecurity – Grzegorz Sadziak, Solution Architect – Presales Engineer/Security Lead w Supremo.

Jak to wszystko odpowiednio wdrożyć w życie? Mamy na to rozwiązanie!

To narzędzie do zdalnego zarządzania komputerami i telefonami w chmurze. Umożliwia administrowanie urządzeniami oraz aplikacjami mobilnymi z różnych systemów operacyjnych.

– Microsoft Intune to usługa, która jest osadzona stricte w chmurze. Co do zasady odpowiada za zarządzanie najbliższymi urządzeniami użytkownika. Czyli w praktyce całym sprzętem, którym ten użytkownik wykorzystuje. Są to komputery stacjonarne, laptopy, smartfony, tablety – nakreślał Grzegorz Sadziak na webinarze, do którego w każdej chwili możesz zamówić dostęp, pisząc do nas tutaj.

Główne korzyści z Microsoft Intune to m.in.:

– Intune pomaga administrować urządzeniami końcowymi IoT. Takimi więc, które mają swój własny system operacyjny, ale należą do świata internetu rzeczy i wykonują pewne procesy automatycznie. Są to także urządzenia współdzielone, takie jak kioski, z których korzysta wielu różnych użytkowników – dodawał Grzegorz.

Intune sam w sobie może być nośnikiem budowania polityk dla urządzeń, np. polityk dynamicznych, zmieniających się w kontekście danego urządzenia czy użytkownika, który z niego korzysta. Co istotne – z perspektywy infrastruktury IT z zastosowaniem rozwiązań Microsoft, pracownik jest wówczas silnie powiązany Intune. Ten z kolei jest mocno zintegrowany z usługą Microsoft Entra ID (dawniej Azure Active Directory).

Intune to więc niezbędny element w budowie modelu Zero Trust. Jeśli w Twojej organizacji myśli się o jego zastosowaniu lub jesteście do tego zobligowani w ramach wytycznych dla infrastruktury krytycznej, polecamy zwrócić uwagę na rozwiązania typowe dla zarządzania urządzeniami końcowymi – czyli w szczególności na Microsoft Intune.

Podstawą jest podjęcie odpowiednich środków zapobiegawczych – działań skutecznych, ale również zgodnych z prawem.

W Supremo mamy wieloletnie doświadczenie w pracy z klientami z branży infrastruktury krytycznej, takimi jak m.in.: wodociągi, energetyka, telekomunikacja, przemysł, zdrowie czy finanse. Dlatego kompleksowo pomożemy również i Twojej organizacji.

Koniecznie daj nam znać, z jakim wyzwaniem zmagacie się na co dzień w Waszym przedsiębiorstwie!

Zalecenia w zakresie cyberbezpieczeństwa dla użytkowników systemów hybrydowych wykorzystujących komponenty chmury publicznej Microsoft, Ministerstwo Cyfryzacji, https://www.gov.pl/attachment/19885ad0-24c8-45b3-8896-a5168384eec5

Krajowy system cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej, Ministerstwo Cyfryzacji, https://www.gov.pl/web/cyfryzacja/krajowy-system-cyberbezpieczenstwa-

Internetowy System Aktów Prawnych, Dziennik Ustaw: Ustawa z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa, https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU20180001560

Działania dotyczące wzmocnienia cyberbezpieczeństwa, Serwis Rzeczypospolitej Polskiej: Ministerstwo Infrastruktury, https://www.gov.pl/web/infrastruktura/informacje-biezace

Bezpieczeństwo infrastruktury krytycznej wymiar teleinformatyczny, Instytut Kościuszki, https://ik.org.pl/wp-content/uploads/bezpieczenstwo-infrastruktury-krytycznej-wymiar-teleinformatyczny_net.pdf

Portal CRN Polska, Bezpieczeństwo infrastruktury krytycznej, https://crn.pl/artykuly/bezpieczenstwo-infrastruktury-krytycznej/

Maciej z marketingiem związany jest od ponad 10 lat. W Supremo pracuje „na styku” strategii, kreacji i prowadzenia projektów promocyjnych od A do Z. Przy wykonywaniu codziennych obowiązków podczas budowania marki Supremo stawia na fakty, skuteczność oraz... spokój. Wierzy, że marketing to sztuka łączenia wizji z działaniem.